티스토리 뷰

오픈 리다이렉트 개요

과거 2013년도 OWASP top 10에 빈도수가 높은 공격 중 하나로 선정되었었습니다. 웹 애플리케이션에서 신뢰할 수 없는 입력값을 허용하게 될 경우 악의적인 목적이 담긴 URL로 리다이렉션 시켜 개인정보 나 악성코드가 포함되어있는 사이트로 이동시킬 수 있습니다.

공격 방법은 단순합니다. 로그인 성공 시 또는 타 사의 제품을 확인하려고 클릭하였을 때 리다이렉트 시켜 원하는 페이지를 화면에 띄우게 합니다. 여기서 공격자는 리다이렉트 시켜주는 변수의 값을 자신이 원하는 피싱사이트 나 악성코드가 포함된 페이지로 이동시킬 수 있는 악성 URL을 완성시켜 배포합니다.

URL의 형태가 정상적인 주소 + 악의적인 주소가 섞여 있기 때문에 일반 사용자들은 정상적인 주소로 착각할 가능성이 있습니다.

안전하지 않은 코드

<java>

response.sendRedirect(request.getParameter("url"));원하는 다음 페이지로 리다이렉트 시켜주는 "URL" 매개 변수에서 입력된 주소를 수신하고 해당 URL로 경로를 리다이렉트 시키게 됩니다.

<php>

$redirect_url = $_GET['url'];

header("Location: " . $redirect_url);클릭한 사용자는 "URL"이라는 매개변수를 통해 공격자가 미리 지정해둔 주소로 리다이렉트 하게 됩니다.

<Attack>

http://www.Guleum.com/view.html?redirect_url=http://evil.com

<Attack and Double Encoding>

http://www.Guleum.com/view.html?redirect_url=http%253A%252F%252F192.168.0.20%252Fhakc.php

<Attack and IP Obfuscation>

http://www.Guleum.com/view.html?redirect_url=http://3627730372

http://www.Guleum.com/view.html?redirect_url=http://0xd83ac5c4

Guleum.com이라는 정상적인 사이트에서 검증되지 않은 리다이렉션 취약점이 발생한 악성 URL 예시입니다. 앞 쪽은 정상적인 주소와 동일하기 때문에 크게 신경을 안 쓰지만 끝 쪽을 살펴보면 주소가 조금 이상한 것을 알 수 있습니다. Double Encoding을 통해 쉽게 확인하지 못하도록 숨길 수도 있습니다.

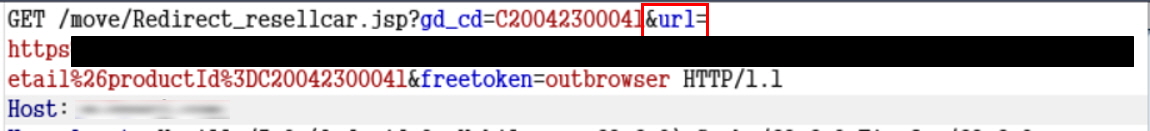

해당 페이지에서 사진을 클릭 시 타 사이트로 리다이렉션 시켜주는 이벤트가 존재할 경우 공격자는 매개변수 검증을 통해 쉽게 확인해 볼 수 있습니다.

GET 방식의 메서드를 사용하고 있으며 url이라는 매개변수 값에 타 사이트의 주소가 적혀 있습니다. 안전한 보안정책이 정용 되어 있다면 유효하지 않은 주소로 강제 리다이렉트 발생시킬 시 " 안전하지 않은 페이지입니다. " 같은 문구를 띄워주는 편이 바람직합니다.

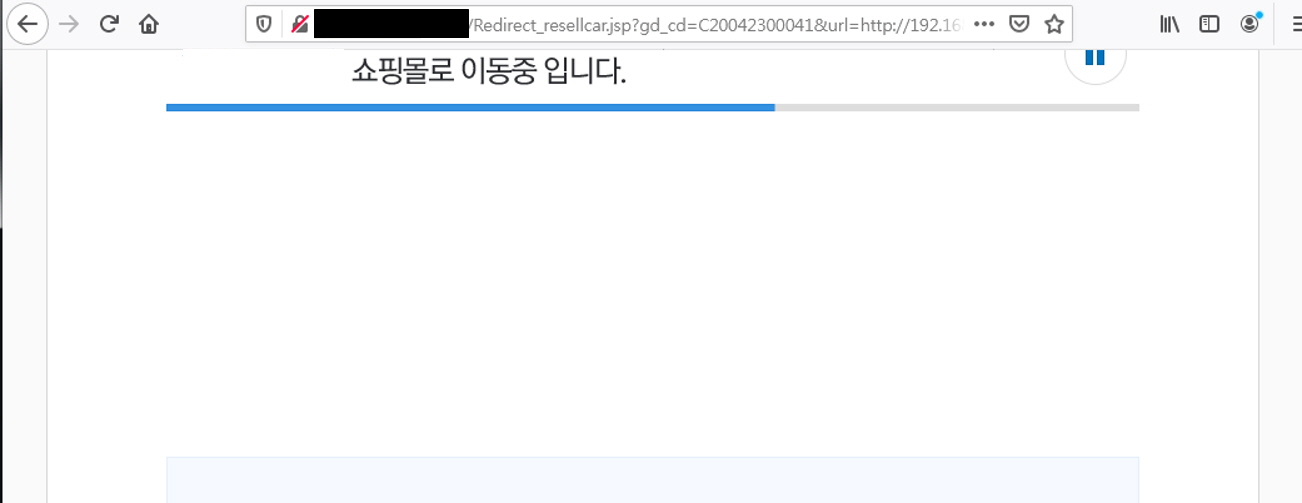

url 매개변수 값에 악의적인 페이지가 존재하는 hacked.php 위치로 변경하여 악성 url을 만든 후 클릭해보면 정상적인 사이트로 넘어간 뒤 리턴되는 주소로 바로 넘어가게 됩니다.

성공적으로 리다이렉트가 된 것을 확인할 수가 있습니다. 테스트를 위해 간단한 alert(" ") 구문만 출력되도록 하였지만 주로 정교하게 만들어진 피싱 페이지로 이동시켜 로그인, 개인정보 입력 등으로 유인하는 경우가 대다수입니다.

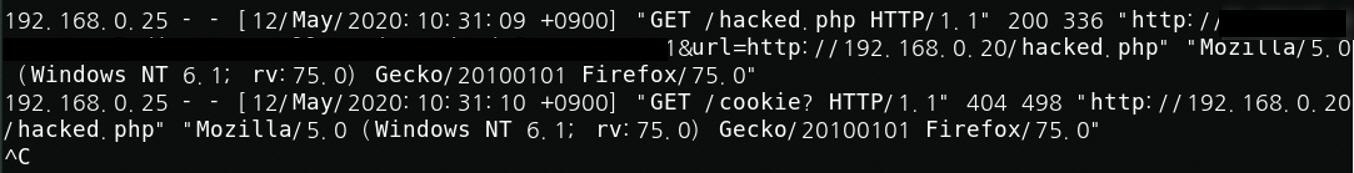

실시간 로그 기능을 통해 어느 사용자가 악성 url을 클릭하여 들어왔는지 확인하여 원하는 정보를 획득 후 추가 악의적인 행위를 할 수가 있습니다. 만약 제로데이 취약점을 공략해 원격코드를 실행할 수 있는 페이지로 넘어가게 된다면, 사용자의 PC에 자동으로 원하는 악성프로그램을 깔고 실행할 수 있도록 하는 Drive by Download 형태의 공격으로 연계가 가능해질 수 있습니다.

자동화 테스트

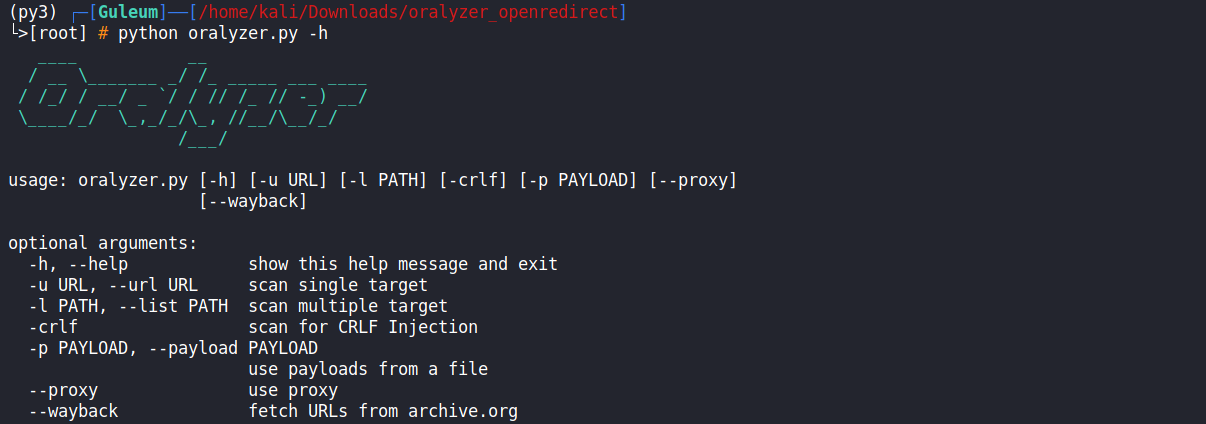

콘텐츠가 다양한 사이트에서 리다이렉트 되는 속성을 가진 매개변수를 찾아 하나씩 값을 대입하여 테스트하는 것은 어찌 보면 굉장히 긴 시간이 소요될 수 있습니다. 이럴 때 간편하게 Surface Test 할 수 있는 도구를 소개해드립니다.

r0075h3ll/Oralyzer

Open Redirection Analyzer. Contribute to r0075h3ll/Oralyzer development by creating an account on GitHub.

github.com

Python3.x 버전으로 작성된 자동화 도구를 통해서도 진단이 가능합니다. 사용방법은 매우 간단하므로 깃허브 페이지나 옵션을 확인하여 사용해보시길 바랍니다.

한가지 알아두셔야 할 것은 출력 결과가 HTTP 응답 코드를 통해 콘솔에 나타나므로 오탐인지 아닌지 추가적으로 재검증이 필요합니다.(즉 HTTP 200 코드라 하더라도 모두 성공한 것이 아니란 말이다.)

특정 도메인 주소를 입력하여 테스트가 가능하지만 다수의 매개변수를 퍼징한 데이터를 가지고 있다면. txt 파일 기준으로 일괄 테스트도 가능합니다.

Open Redirect Trick

https://0xsp.com/storageCenter/1589119678.txt

특정 매개변수에 Open Redirect를 테스트할때 예를 들어 "잘못된 요청입니다" 등 같은 실패가 발생할 경우 URL Parser의 특징을 이용하여 우회할 가능성이 존재합니다.

예를 들어 지정된 도메인이 포함되어야 정상적인 요청이라 판별할 경우 특수 기호 @를 이용해서 이를 우회할 수 있습니다. 자세한 Payload는 상단의 링크를 통해 분석해보시길 바랍니다.

대응방안

<java>

response.sendRedirect("http://www.mysite.com");

<?php

/* Redirect browser */

header("Location: http://www.mysite.com");

/* Exit to prevent the rest of the code from executing */

exit;

?>url 이라는 매개변수에 들어온 값을 바탕으로 리다이렉션 시키지 않고 상위 코드처럼 리다이렉트 시켜줄 주소를 화이트리스트 형태로 작성해 둬야 하며 이외에 입력된 코드가 있으면 실행되지 않고 빠져나가도록 구현하거나 alert(" ") 경고창을 띄워 안전한 링크가 아니라는 것을 알려야 사용자도 인지하고 유의하게 될 것입니다.

'WEB' 카테고리의 다른 글

| ShellShock(CVE-2014-6271) 취약점 (0) | 2020.10.23 |

|---|---|

| SNMP 취약점 공격 (0) | 2020.10.22 |

| SSL Strip 취약점 (0) | 2020.10.21 |

| 로컬 권한 상승 취약점(udev) (0) | 2020.10.20 |

| XST(Cross Site Tracing) 취약점 (0) | 2020.10.19 |