[AWS] awscli 설정

[AWS] awscli 설정

AWS 기반의 모의해킹을 진행하다 보면 awscli 연동이 필요해지는 순간이 옵니다. 이전에 이미 등록해두긴 했는데 액세스 키를 분실해서 다시 재발급하게 되는 불상사가 생겼네요.. 여러분들은 보관 잘하시기 바랍니다.(액세스 키 재발급받았으면 이전의 키는 바로 제거하지 마시고 새로운 키에 대해 충분히 테스트 후 처리하시기 바랍니다.) iAM 계정의 access key를 설정하고 ".csv 파일 다운로드"를 해서 별도의 디렉토리에 보관해두었습니다. aws 관리콘솔에서 생성된 iAM 계정에 대한 Access key를 csv형식의 파일로 추출하시면 위와 같은 중요정보를 별도로 보관하실 수 있게 됩니다. # apt update # pip install awscli --upgrade aws 커맨드를 사용할 환경에서..

OAuth 및 OpenID의 잘못된 보안 구성

OAuth 및 OpenID의 잘못된 보안 구성

OAuth 란 온라인 쇼핑처럼 다양한 포털 사이트에서 구현된 로그인 방식을 보면 등록된 ID 및 패스워드로 가입하는 것이 아닌 "소셜 미디어 계정"을 통해 로그인하는 방식을 종종 볼 수 있습니다. OAuth라는 것이 생기기 이전에는 웹 서비스를 이용하기 위해 사용자의 이름과 암호를 등록하여 사용했습니다. 다른 사이트를 이용할 때마다 사이트별 사용자의 이름과 암호를 새로 지정해줘야 하는 번거로움이 있었습니다. 그래서 별도의 계정을 만들지 않고 인증받은 타사 앱을 이용해 권한을 부여할 수 있는 중앙기관의 필요성이 느끼게 되었고 그것을 해결할 수 있는 것이 이 OAuth 프레임워크 라고 보시면 됩니다. 이 기능을 이용할 경우 사이트를 이동할 때마다 회원가입, 계정 입력을 하지 않고 특정 소셜미디어의 계정 하나..

CSTI(Client Side Template Injection) 취약점

CSTI(Client Side Template Injection) 취약점

CSTI 란? Client Side Template Injection으로 클라이언트 측에서 사용되는 템플릿에 임의 구문을 주입한다는 의미를 가집니다. 브라우저 상에서 입력된 템플릿 표현식을 프론트 측에서 이해하고 원하는 결과를 보여준다는 것은 공격자 관점에서 템플릿 표현식 + 자바스크립트 구문 조합을 통해 XSS를 시도할 가치가 있는 취약점입니다. 일반적으로 XSS 취약점의 영향도와 유사하지만 온전히 자바스크립트 구문으로 실행시키느냐 템플릿 표현식에 담아서 실행하느냐의 차이가 존재합니다. 공격자는 샌드박스에서 허용되는 함수($eval 제공)와 객체(toString(), charAt(), trim(), prototype, and constructor)와 표현식 "{{}}" 또는 "[]"를 통해 샌드박스를 ..

기업 도메인의 DMARC 레코드 분석

기업 도메인의 DMARC 레코드 분석

DMARC 란? SPF, DKIM 및 DMARC는 이메일 인증 프로토콜로 회사의 이메일 도메인으로 하여금 스푸핑, 피싱과 같은 사이버 범죄에 사용되지 않도록 유효성 체크를 하여 기업의 도메인을 보호하고 품질을 개선시켜줄 수 있는 방법으로, Google, Microsoft, Yahoo를 포함한 주요 이메일 제공 업체인 Paypal, Facebook, Linkedin 등 과 협력하여 악성 메일을 방지하기 위해 구현한 인증 메커니즘입니다. 정책이 구현되어 있을 경우 수신 이메일을 검사 -> 이메일 인증 통과 시 전송 -> 통과하지 못할 경우 레코드에 포함된 지침에 따라 이메일 전송(none 또는 Approve), 격리(Quarnatine), 거부(Reject)를 할 수 있습니다. 최근 DMARC가 급부상한 이..

보호되어 있는 글입니다.

[Android] Setcancelable 통한 앱 종료 막기

[Android] Setcancelable 통한 앱 종료 막기

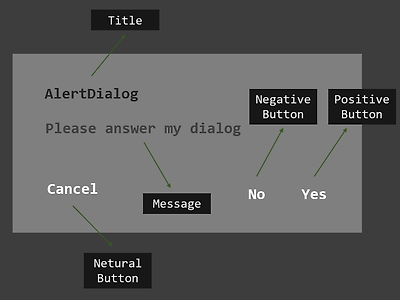

AlertDialog Dialog(다이얼로그)는 말 그대로 대화 상자의 개념으로 Alert(팝업)를 띄워 앱을 사용하는 사용자들에게 추가 입력을 받거나 다음 행위(Yes, No, Cancel)를 결정시키는 용도로 사용됩니다. 이 메시지 창에 사용자가 응답을 하지 않으면 화면에 사라지지 않고 계속 대기하게 됩니다. AlertDialog에는 사용되는 요소들 Title: 대화상자의 제목 Message: 대화상자를 이해하기 위한 내용 Positive Button: 사용자의 긍정적인 반응을 의미(Yes, 네, 확인) Negative Button: 사용자의 부정적인 반응을 의미(No, Cancel, 취소) Netural Button: 긍정 또는 부정도 아닌 반응을 의미(Cancel, Remind Later 일반적으..

Log4j 취약점(CVE-2021-44228)

Log4j 취약점(CVE-2021-44228)

개요 12월 10일경 친구들과 술집에서 조촐하게 술 한잔 하고 있을 때 다양한 포털사이트에서 보안사고가 발생했다는 기사를 접하게 되었습니다. CVE-2021-44228(JNDI Injection) 넘버를 부여받은 log4j 취약점은 Apache의 "Log For JAVA"이름을 가진 말 그대로 JAVA 기반 로깅 프레임워크로 개발자들이 디버그 용도로 많이 사용하고 있는 만큼 공격에 희생될 수 있는 범위가 너무 넓습니다. 국내 전자정부표준 프레임워크의 3.1 ~ 3.10 버전에서 log4j 2.0 ~ 2.12.1을 사용하고 있는 만큼 해외/국내를 가리지 않고 여러 개발자, 보안담당자, 엔지니어분들이 많은 수고를 해주셨을 것으로 판단됩니다. 전자정부 프레임워크: https://www.egovframe.go...