티스토리 뷰

개요

Jailbreak는 “iOS 탈옥”이라는 의미를 가지며 Android에서는 “루팅”이라고 표현하고 있음. 이는 샌드박스 제한을 풀어 타 회사에서 사용하는 서명되지 않은 코드를 실행할 수있게 하는 과정으로 일반 사용자에서 루트 사용자로 권한 상승되어 일반 사용자 권한에서 접근이 불가능한 영역에 접근할 수 있게 되므로 대부분의 서비스 중인 앱에서는 탈옥된 디바이스에서 앱을 이용할 수 없도록 제한 두고 있습니다.

여기서 말하는 샌드박스란 "커널 레벨에서의 iOS 접근제어 기술"로 앱 손상 시 시스템과 데이터를 보호하기도 하며 타 앱에 대한 데이터 등 파일에 접근하는 것을 막아주지만 탈옥된 디바이스의 경우 접근이 가능해 지기 때문에 보안상 문제가 발생할 수 있습니다.

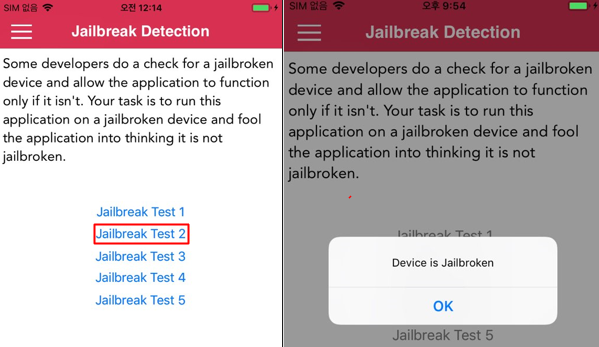

현재 탈옥된 단말을 대상으로 특정 이벤트 행위를 시도하면 "Device is Jailbroken"이라는 문구와 함께 탈옥이 탐지된다는 문구를 출력하고 있습니다.

이번 시간에는 Frida도구를 이용해 어떤 방식으로 탈옥 탐지를 우회할 수 있는지 알아보는 시간을 가져보겠습니다.

Frida를 통해 탈옥을 우회하는 방법은 크게 아래와 같습니다.

Frida를 통해 iOS 프로세스와 연결 -> Class 및 메소드 정보 덤프 -> 정보를 습득 후 앱의 런타임 조작 -> 우회

첫 번째 Frida를 자신의 디바이스와 연결하기 위한 환경 구축은 하단의 포스팅을 참고하시면 됩니다.

프리다(Frida) 환경 구축

개요 Frida란 Ole가 개발한 DBI(Dynamic Binary Instrumentation) 프레임워크입니다. 파이썬 기반으로 만들어진 툴이기에 파이썬 라이브러리를 주로 사용합니다.또한 연결된 단말에 대한 분석을 수

guleum-zone.tistory.com

자신의 CMD 또는 linux 터미널에서 frida-ps -Ua를 입력하여 진단하고자 하는 앱의 Bundle Name을 확인합니다.

* 리스트가 나타나지 않으면 usr/sbin 디렉토리에서 ./Frida-server &(백그라운드) 명령어 실행 후 재시도

/* File Name is Jacilbreak_Test2.js */

if(Objc.available){

for(var classname in Objc.classes)

console.log(classname)DVIA-v2 앱에 존재하는 클래스 명을 확인하기 위해 상단의 코드를 작성하여 찾고자 하는 클래스 명을 콘솔 화면에 띄우도록 해야 됩니다.

작성한 Jailbreak_Test 2.js 파일의 경로는 편하게 드래그 앤 드롭해주고 "Jail"과 관련된 클래스가 존재하는지 find 명령을 사용하시거나. txt 파일로 출력하여 찾아 주시면 됩니다.

-U: usb 환경(디바이스 <-> 로컬 PC)

-l : 작성한 스크립트 로드

/* File Name is Jailbreak_Test2.js */

if(Objc.available){

var classname = "JailbreakDetection"

var methods = Objc.classes[classname].$ownMethods

console.log(methods)

}"JailbreakDetction"이라는 클래스명을 확인했으니 클래스에 사용되는 "메소드" 명을 확인 해야 됩니다. 클래스 정보는 Objc.classes[classname] 에 담기고 $ownMethods 속성을 통해 메소드 정보가 console 로그에 찍히게 됩니다.

+ isJailbroken 이름을 가진 "메소드"를 찾았으니 이제 탈옥을 탐지 할경우 반환되는 값을 찾아 조작 해야 됩니다.

+ : 클래스에 대한 메소드

- : 인스턴스에 대한 메소드

/* File Name is Jailbreak_Test2.js */

if(Objc.available){

var classname = "JailbreakDetection"

var methodname = "isJailbroken"

var hook = Objc.classes[classname][mothodname]

Interceptor.attach(hook.implementation,{

onLeave:function(retval){

console.log("[*]Class Name: "+ classname)

console.log("[*]Method Name: "+ methodname)

console.log("[*]Type of Return Value: "+hook.returnType)

console.log("[*]Return Value: "+retval)

}

})

}사전에 확인한 "클래스"와 "메소드" 정보를 입력해주고 중간에 인터셉터 하여 반환 값을 확인할 수 있습니다.

Interceptor의 hook에는 클래스와 메소드 정보가 저장되어 있고 이를 implementation 하여 메소드를 실행하게 됩니다.

또한 메소드에 대한 반환 값(retval)을 확인하기 위해선 "onLeave"를 사용해야 됩니다.

attach 문구가 나타나면 앱을 실행하여 Jailbrea Test 2를 클릭하여 찾고자 하는 반환 값을 확인하면 됩니다. 출력된 결과를 요약하자면 isJailbroken이라는 메소드는 boolean(True, False) 타입을 가지고 있으며 탈옥 탐지 시 "0x1"값을 반환합니다.

/* File Name is Jailbreak_Test2.js */

if(Objc.available){

var classname = "JailbreakDetection"

var methodname = "isJailbroken"

var hook = Objc.classes[classname][mothodname]

Interceptor.attach(hook.implementation,{

onLeave:function(retval){

console.log("[*]Class Name: "+ classname)

console.log("[*]Method Name: "+ methodname)

console.log("[*]Type of Return Value: "+hook.returnType)

console.log("[*]Return Value: "+retval)

var new_retval = ptr("0x0")

retval.replace(new_retval)

console.log("[*]New Return Value: "+retval)

}

})

}반환 값(retval)이 -> 0x1 즉 "1"의 값을 가지고 있으니 이를 ptr를 사용해 net_retval 변수에 0x0 값을 생성 후 기존의 retvla 값과 치환해주도록 하겠습니다.

반환 값을 수정하는 코드를 추가 후 앱을 다시 실행해 보시면 isJailbroken의 반환 값이 성공적으로 0x0로 치환된 것을 확인할 수 있습니다.

반환 값 치환을 통해 탈옥 탐지를 우회하게 됩니다.

Frida 참고용 코드

github.com/interference-security/frida-scripts/blob/master/iOS/README.md

interference-security/frida-scripts

Frida Scripts. Contribute to interference-security/frida-scripts development by creating an account on GitHub.

github.com

'MOBILE' 카테고리의 다른 글

| [iOS] 수정 된 IPA파일 서명 (0) | 2021.01.30 |

|---|---|

| [iOS] Jailbreak 탐지 우회(Ghidra) (0) | 2021.01.25 |

| [iOS] Keychain Dumper (0) | 2021.01.20 |

| [iOS] 탈옥 환경에서 iPA 설치 (0) | 2020.12.23 |

| 프리다(Frida) Memory Dump (0) | 2020.12.22 |